Los ataques de denegación de servicio distribuidos (DDoS) son bastante problemáticos, porque son realizados solo con la intención de interrumpir los servicios del objetivo que es atacado. Y se logran al enviar una gran cantidad de datos, inundando ya sea un servidor, una red o una infraestructura.

Existen métodos para mitigar estos ataques, desde implementación de infraestructuras, protocolos de red, así como equipos especializados para balancear la carga de datos que va dirigido hacia un servicio. Por eso cuando se descubre una nueva vulnerabilidad que pueda causar un DDoS, se realizan modificaciones en algunas de las implementaciones mencionadas. En este caso en particular, la reciente vulnerabilidad descubierta afecta a un servicio bastante conocido, el de nombres de dominio en los servidores (DNS).

Recientemente un grupo de investigadores en Ciberseguridad han revelado detalles sobre una nueva vulnerabilidad en el protocolo DNS, al que llamaron “NXNSAttack” y puede realizar ataques DDoS a larga escala dando de baja a los sitios web objetivos.

Los investigadores destacan que la falla reside en la gran cantidad de mensajes DNS que suceden durante el proceso de resolución, dicha cantidad pueden ser mucho más alta de lo esperado, debido a la resolución constante y proactiva de direcciones IP de los servidores DNS. Esta ineficiencia del proceso, es lo que puede ser usado para causar un ataque contra los solucionadores recursivos y servidores autorizados.

La vulnerabilidad se puede decir que posee bastante importancia, debido que desde el momento en divulgación del reporte sobre “NXNSAttack”, varias compañías encargadas de la infraestructura de internet han parcheado sus software para solventar el problema, entre ellas se encuentran PowerDNS, CZ.NIC, Cloudflare, Google, Amazon, Microsoft, Oracle, Verising y IBM Quad9.

Aunque es muy probable que sea por razones de prevención, debido a que la infraestructura DNS de varios grandes sitios web se han visto comprometidas en ataques DDoS anteriormente, como en el 2016, un ataque dirigido al servicio Dyn DNS a través de la botnet Mirai, afectando a algunas compañias como Twitter, Netflix, Amazon y Spotify.

Una resolución de nombres de dominio por lo general comienza por el servicio DNS controlado por el proveedor de servicio de internet (ISP) o por servidores públicos, como Cloudflare (1.1.1.1) o Google (8.8.8.8) y las búsquedas DNS recursivas son aquellas que ocurren cuando un servidor DNS se comunica con varios servidores DNS autorizados, en una secuencia jerárquica, con la finalidad de ubicar una dirección IP asociada con un dominio y devolverla al cliente. De manera que la petición de la solución será pasada a otro servidor de nombres DNS autorizado sino se logra localizar la dirección ip de un nombre de dominio.

Si el primer servidor DNS autorizado no contiene los registros deseados, devuelve el mensaje de delegación con varias direcciones hacia los servidores DNS que puede resolver la petición a la resolución del nombre de dominio.

Todo ese proceso jerárquico continuará hasta lograr resolver el nombre del dominio en el servidor autorizado correcto, el cual proporcionará la dirección IP destino y que permitirá al usuario acceder al sitio deseado. Lo que significa que el ataque solo es posible por medio de un servidor autorizado.

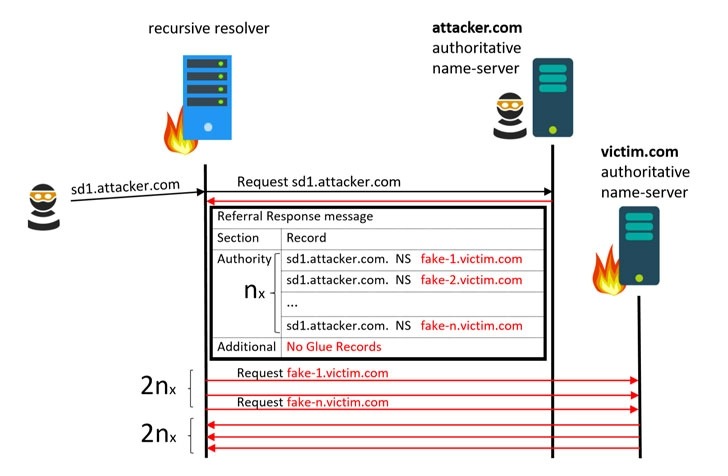

El grupo de expertos dicen que el ataque es posible al comprar un nombre de dominio. Además, el actor malicioso que actúa como un servidor autorizado, puede diseñar cualquier respuesta de referencia NS, a las diferentes consultas DNS. Esto, se efectúa mediante el envío de una petición por un dominio controlado por un atacante, hacia un servidor DNS vulnerable, el cual enviaría la consulta DNS al servidor autorizado controlado por el atacante. El servidor malicioso en lugar de devolver direcciones a los servidores autorizados reales, responderá la consulta DNS, con una lista de nombres de servidores falsos o subdominios controlados por el actor malicioso que apunten hacia el DNS del dominio objetivo.

El servidor objetivo, reenviará la consulta a todos los subdominios inexistentes, creando un masivo aumento en el tráfico del sitio web de la víctima.

DDoS hacia los servidores DNS

Otra cosa que el grupo de investigadores destacó, es que el mismo ataque puede amplificar el números de paquetes intercambiados por el resolvedor recursivo, ahogando no solo al DNS con solicitudes, sino también al dominio objetivo. Como también destacaron que la escala del ataque puede ser mucho mayor, al usar una botnet como Mirai como un cliente DNS.

Ejemplo de los posibles objetivos de NXNSAttack

Se recomienda encarecidamente que los administradores de redes que estén encargados de servidores DNS, actualicen sus software de resolución de DNS a la última versión lo antes posible.

Fuente:

COMENTARIOS