Un grupo de investigadores ha agregado a la lista de binarios living-off-land (LoLBins) al cliente de Windows Update, al descubrir que puede ser utilizado por atacantes para ejecutar código malicioso en los sistemas Windows.

Los LoLBins son ejecutables firmados por Microsoft (pre-instalados o descargados) que pueden ser abusados por actores maliciosos con la finalidad de evadir los controles de seguridad, al realizar procesos de descarga, instalación o ejecución de malware. También suelen ser usados para eludir el control de cuentas de usuario de Windows (UAC - User Account Control) o el control de aplicaciones de Windows Defender (WDAC - Windows Defender Application Control), así como para obtener persistencia en los sistemas comprometidos.

Es sabido que el servicio de actualización de Windows Server (WSUS) y el cliente de automatico de actualización de Windows Update (wuauclt) es una utilidad ubicada en “%windir%\system32\”, con la capacidad de proporcionar a los usuarios un control parcial sobre algunas de las funciones del Agente de Windows Update desde la línea de comandos. Si se utiliza la opción “ResetAuthorization” permite iniciar un chequeo manual de actualizaciones ya sea en el servidor (WSUS) o en el servicio de Windows Update.

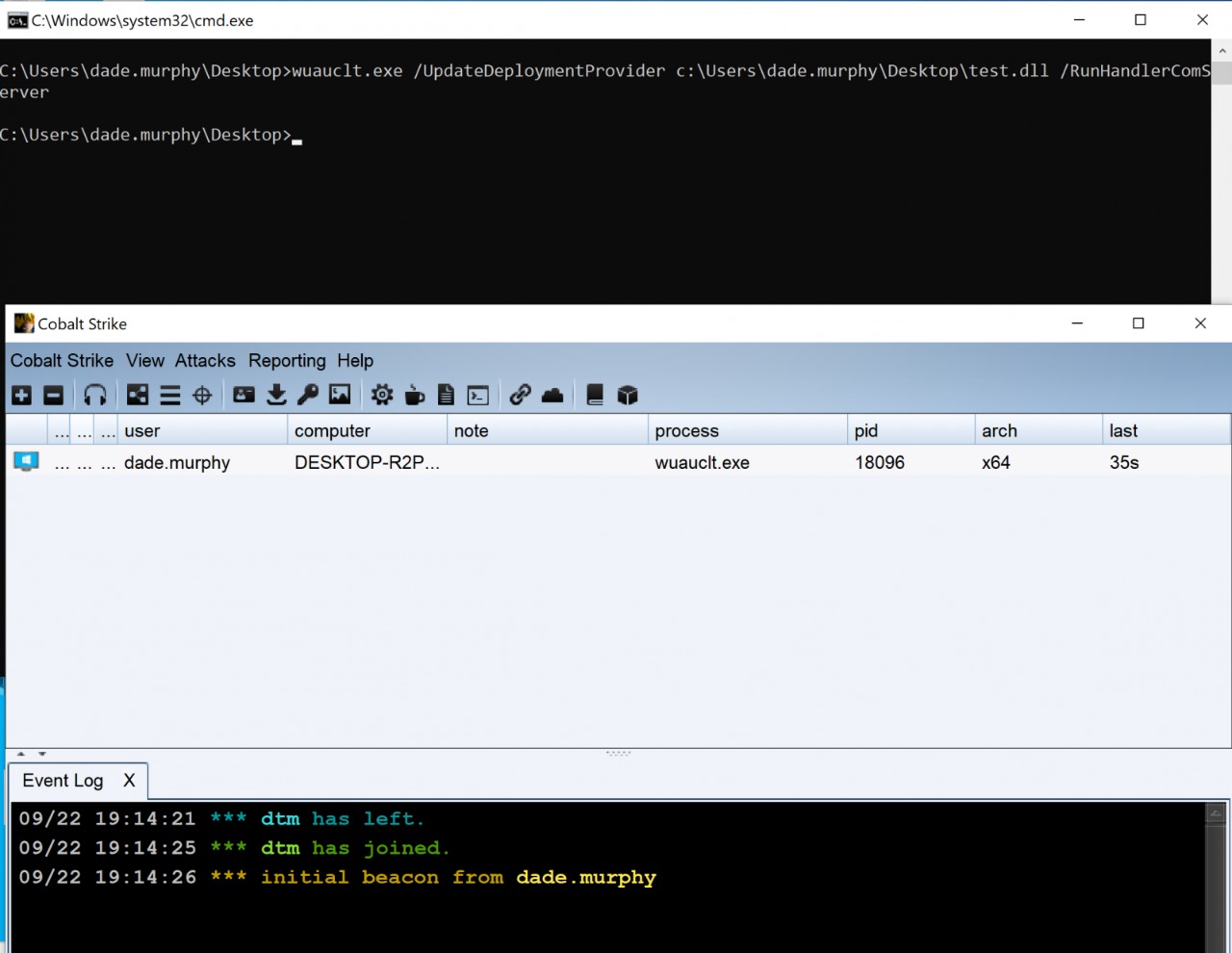

Pero según los expertos, los atacantes también pueden utilizar el “wuauclt” para ejecutar código malicioso en el sistemas Windows 10, al cargarlo desde una arbitraria DLL especialmente diseñada, utilizando las siguientes opciones de la línea de comandos: “wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServer”.

Demostración de explotación

Según la demostración, el “Path_To_DLL” es la ruta hacia el archivo DLL diseñado por el atacante, el cual ejecutaría el código adjunto.

Esta técnica de evasión está categorizada por MITRE ATT&CK como ejecución de proxy binario firmado por medio de Rundll32, su explotación permite a los atacantes burlar los controles de seguridad de anti-virus (AV), Application Control, y la protección de validación de certificados digitales. Este caso en particular, se realiza ejecutando código malicioso desde una DLL, la cual es cargada por medio de un binario firmado por Microsoft, el cliente de Windows Update (wuauclt).

Fuente:

COMENTARIOS