Una falla sin parchear para macOS Mojave permite que aplicaciones heredadas consideradas de confianza carguen y ejecuten código malicioso en la máquina afectada. El error, además de ser fácil de explotar, permite generar clics sintéticos para ejecutar las acciones maliciosas.

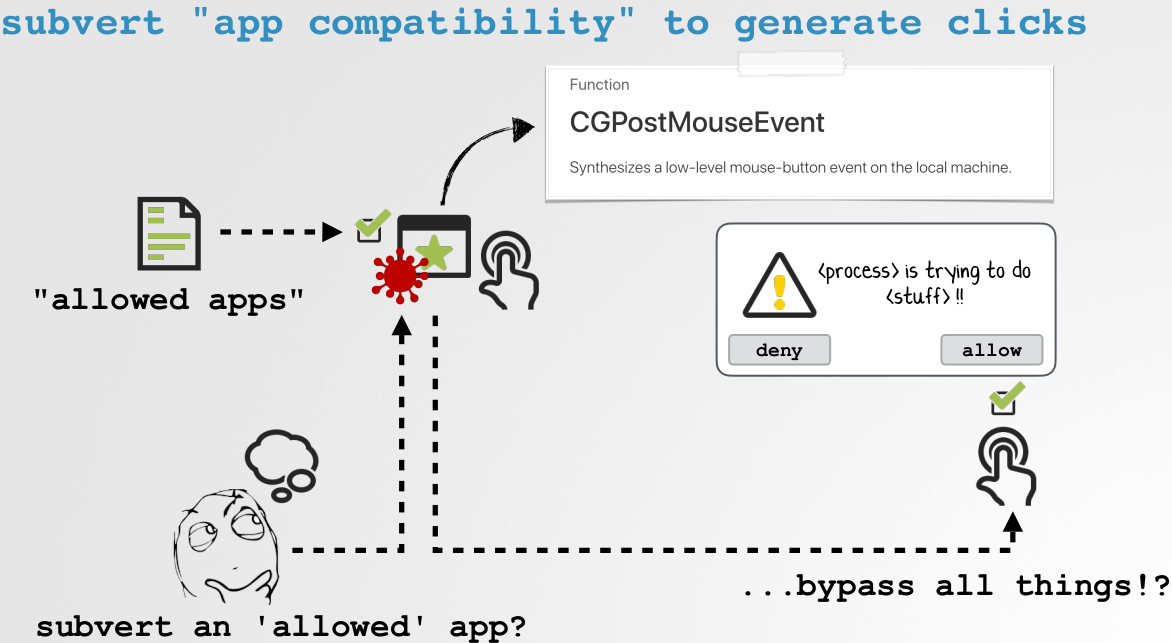

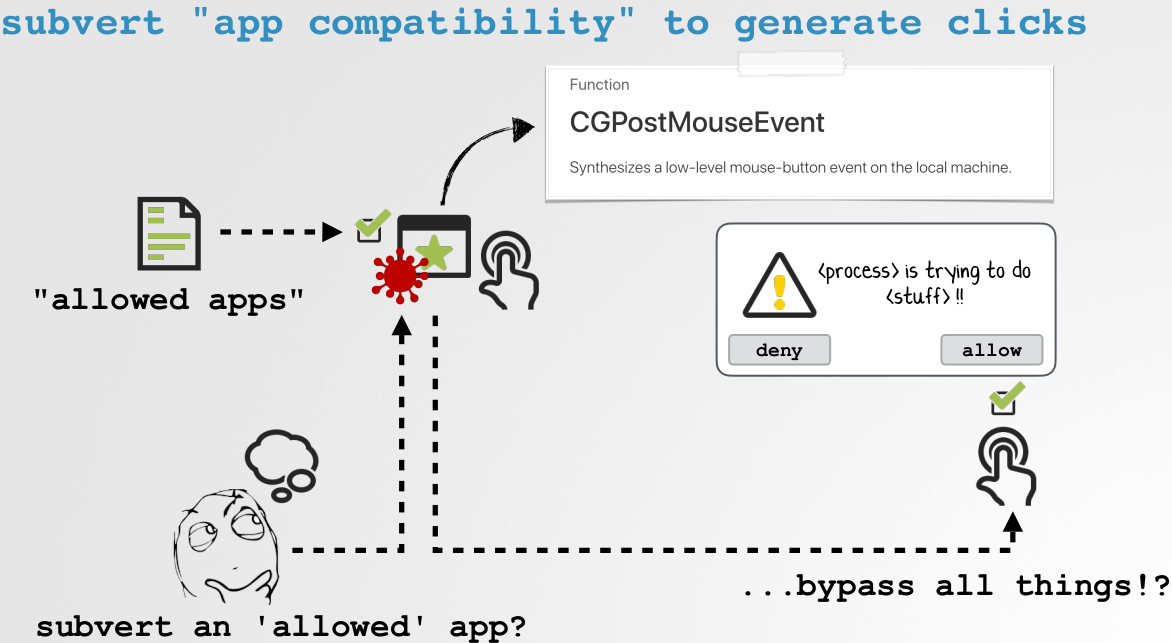

El investigador a cargo, compartió los detalles sobre cómo se puede modificar una aplicación de confianza de forma predeterminada para incluir clics sintéticos y con ello, disparar un evento malicioso sin que el usuario se percate.

Este hecho suma otra vulnerabilidad de día cero publicada en un corto periodo de tiempo para el sistema operativo de Apple, Mojave. El 07 de Febrero, informamos sobre un defecto descubierto el cual afectaba al software Keychain de administración de credenciales.

Los clics sintéticos son eventos de mouse automatizados que los desarrolladores de aplicaciones pueden incluir en sus aplicaciones para reducir la interacción del usuario con los avisos de seguridad. Este tipo de interacción se vio anteriormente en macOS Sierra, y debido al alto riesgo de abuso que se le puede dar, Apple deshabilitó esta función en Mojave, solicitando al usuario consentimiento explícito para ejecutar un evento sintético.

El modelo actual debería evitar que los atacantes utilicen clics sintéticos para obtener acceso a componentes sensibles del sistema operativo, como el micrófono, GPS, la cámara, el kernel, mensajes, scripts, el terminal o la configuración de macOS.

Lo que hizo el experto fue demostrar que el nuevo mecanismo de protección está "completamente roto", ya que es posible modificar la aplicación confiable para generar clics sintéticos y, por lo tanto, utilizarla para acciones maliciosas. Apple se limita solo a validar la firma y no puede verificar los recursos que carga y el código de las aplicaciones.

El investigador encontró que una aplicación bajo el nombre 'AllowApplications.plist', la cual se modificó, para cargar un recurso malicioso aún pasa la validación. Esto, combinado con un clic sintético, esto puede llevar a un compromiso total de una máquina con macOS.

El hallazgo se realizó con una versión pre-aprobada del reproductor VLC, a la cual se le agrego un archivo arbitrario a la carpeta de la aplicación asegurándose de que el archivo coincidiera con el patrón admitido por VLC. Como resultado, VLC es validado por el sistema a pesar de la modificación, y el código no confiable heredó el permiso para generar un clic sintético.

El experto compartió los detalles durante la conferencia Objective by the Sea (que tuvo lugar en Monte Carlo, Mónaco), enfocada en los problemas de seguridad del sistema operativo de Apple.

Lo que hizo el experto fue demostrar que el nuevo mecanismo de protección está "completamente roto", ya que es posible modificar la aplicación confiable para generar clics sintéticos y, por lo tanto, utilizarla para acciones maliciosas. Apple se limita solo a validar la firma y no puede verificar los recursos que carga y el código de las aplicaciones.

El investigador encontró que una aplicación bajo el nombre 'AllowApplications.plist', la cual se modificó, para cargar un recurso malicioso aún pasa la validación. Esto, combinado con un clic sintético, esto puede llevar a un compromiso total de una máquina con macOS.

El hallazgo se realizó con una versión pre-aprobada del reproductor VLC, a la cual se le agrego un archivo arbitrario a la carpeta de la aplicación asegurándose de que el archivo coincidiera con el patrón admitido por VLC. Como resultado, VLC es validado por el sistema a pesar de la modificación, y el código no confiable heredó el permiso para generar un clic sintético.

El experto compartió los detalles durante la conferencia Objective by the Sea (que tuvo lugar en Monte Carlo, Mónaco), enfocada en los problemas de seguridad del sistema operativo de Apple.

Lo que hizo el experto fue demostrar que el nuevo mecanismo de protección está "completamente roto", ya que es posible modificar la aplicación confiable para generar clics sintéticos y, por lo tanto, utilizarla para acciones maliciosas. Apple se limita solo a validar la firma y no puede verificar los recursos que carga y el código de las aplicaciones.

El investigador encontró que una aplicación bajo el nombre 'AllowApplications.plist', la cual se modificó, para cargar un recurso malicioso aún pasa la validación. Esto, combinado con un clic sintético, esto puede llevar a un compromiso total de una máquina con macOS.

El hallazgo se realizó con una versión pre-aprobada del reproductor VLC, a la cual se le agrego un archivo arbitrario a la carpeta de la aplicación asegurándose de que el archivo coincidiera con el patrón admitido por VLC. Como resultado, VLC es validado por el sistema a pesar de la modificación, y el código no confiable heredó el permiso para generar un clic sintético.

El experto compartió los detalles durante la conferencia Objective by the Sea (que tuvo lugar en Monte Carlo, Mónaco), enfocada en los problemas de seguridad del sistema operativo de Apple.

Lo que hizo el experto fue demostrar que el nuevo mecanismo de protección está "completamente roto", ya que es posible modificar la aplicación confiable para generar clics sintéticos y, por lo tanto, utilizarla para acciones maliciosas. Apple se limita solo a validar la firma y no puede verificar los recursos que carga y el código de las aplicaciones.

El investigador encontró que una aplicación bajo el nombre 'AllowApplications.plist', la cual se modificó, para cargar un recurso malicioso aún pasa la validación. Esto, combinado con un clic sintético, esto puede llevar a un compromiso total de una máquina con macOS.

El hallazgo se realizó con una versión pre-aprobada del reproductor VLC, a la cual se le agrego un archivo arbitrario a la carpeta de la aplicación asegurándose de que el archivo coincidiera con el patrón admitido por VLC. Como resultado, VLC es validado por el sistema a pesar de la modificación, y el código no confiable heredó el permiso para generar un clic sintético.

El experto compartió los detalles durante la conferencia Objective by the Sea (que tuvo lugar en Monte Carlo, Mónaco), enfocada en los problemas de seguridad del sistema operativo de Apple.

REFERENCIA

COMENTARIOS