La presencia de Lilocked, el ransomware que ha afectado a miles de servidores web basados en Linux desde aproximadamente mediados de Julio, en donde fue reportado en el servicio de reconocimiento de malware ID Ransomware.

No se sabe aun si Lilu, (como se le llama abreviadamente) se dirige específicamente a servidores web, pero la mayoría de los archivos que se han visto están relacionados con sitios web. Y también, no parece haber un patrón definido para realizar ataques dirigidos a plataformas como WordPress, Magento u otros sitios de CMS comúnmente afectados.

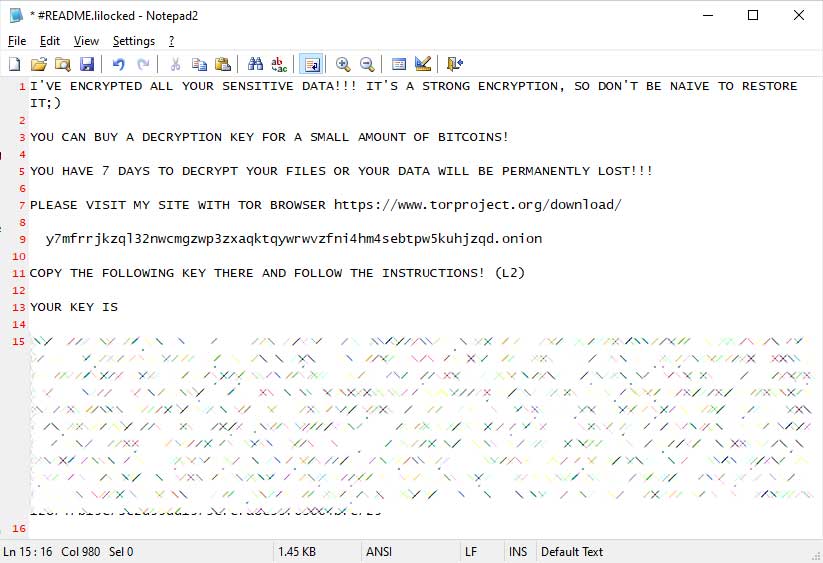

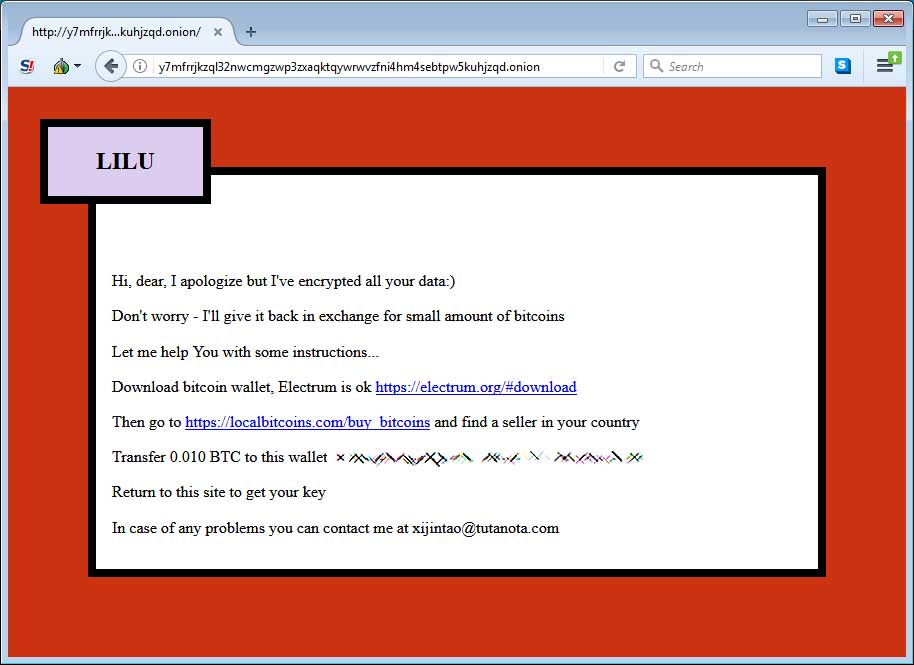

El ransomware encripta archivos y agrega la extensión .lilocked al nombre del archivo, descargando una nota de rescate con nombre #README.lilocked. La nota de rescate enseña a las víctimas sobre cómo hacer pagos de rescate a través de un portal de pago de la red Tor, también incluye una clave para iniciar sesión en el mismo sitio. Este portal incluye instrucciones detalladas para pagar el rescate, incluida la dirección bitcoin y el monto del rescate, que llega aproximadamente a los $100 USD en Bitcoin, mientras que la dirección de correo asociada al rescate es xijintao@tutanota.com,

Lilocked no encripta los archivos del sistema, sino solo un pequeño subconjunto de extensiones de archivo, dentro de las cuales están HTML, SHTML, JS, CSS, PHP, INI y varios formatos de archivos de imagen. Esto quiere decir que los servidores infectados continúan ejecutándose normalmente sin interrupciones. De acuerdo con la investigación, Lilocked ha cifrado más de 6.700 servidores, muchos de los cuales han sido indexados y almacenados en caché en los resultados de búsqueda de Google.

Sin embargo, se sospecha que el número de víctimas es mucho mayor. Ya que no todos los sistemas Linux ejecutan servidores web, y hay muchos otros sistemas infectados que no han sido indexados en los resultados de búsqueda de Google.

A continuación unas imágenes del ransomware presente en un equipo infectado:

Nota de Rescate

Portal Web de Rescate

REFERENCIA

COMENTARIOS