Los ciberdelincuentes han desarrollado un ransomware que se puede portar a los sistemas operativos más populares, actualmente es usado en ataques dirigidos contra servidores en producción. Los investigadores del malware analizaron muestras para Windows, pero también se está utilizando una variante de Linux para los ataques. El nombre del ransomware deriva del lenguaje de programación en el que está escrito, PureBasic, una elección inusual que proporciona algunos beneficios.

El malware está diseñado para evadir la detección, ocultando comportamientos maliciosos o dudosa procedencia en entornos de sandbox, haciéndose pasar por la biblioteca criptográfica Crypto++ y también, utilizando funciones que normalmente se ven en las bibliotecas de reproductores de música.

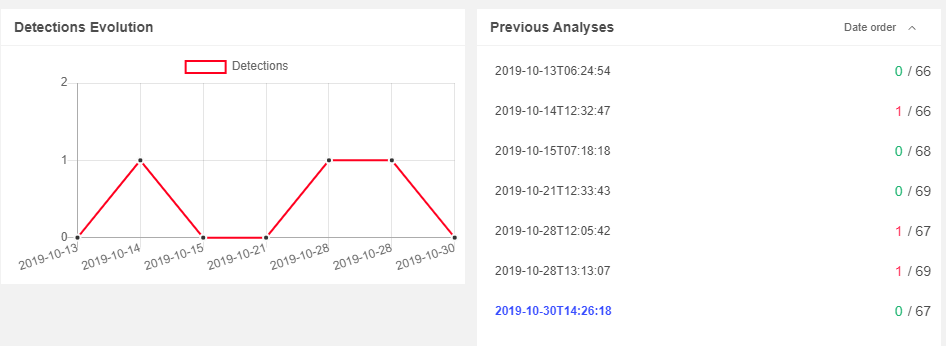

Por ejemplo, si el malware determina que se está ejecutando en un entorno de depuración, se cierra automáticamente y el payload se elimina después de la ejecución. Lo que permitió a PureLocker permanecer bajo el radar durante meses. en las últimas tres semanas, el malware evadió la detección de VirusTotal casi por completo.

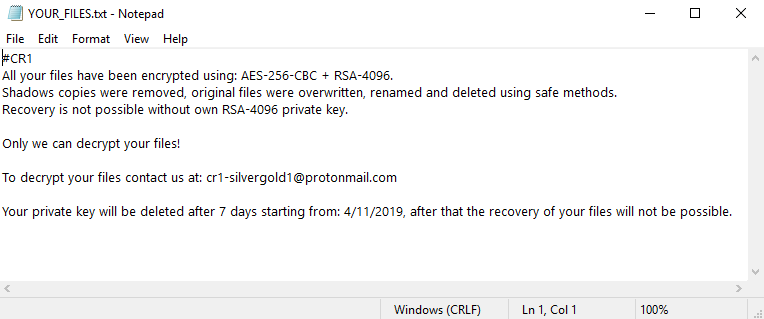

En lo que respecta al cifrado de archivos, PureLocker no es diferente de otros ransomware. Utiliza algoritmos AES y RSA, no dejando ninguna opción de recuperación. El malware no bloquea todos los archivos en un sistema comprometido, por ejemplo los ejecutables no son encriptados. Los elementos cifrados son fáciles de reconocer por la extensión .CR1 que se agrega después de la infección.

La nota de rescate se ubica en el escritorio del sistema en un archivo de texto llamado "YOUR_FILES.TXT", en ella no se entrega ninguna cantidad o monto para el rescate; en cambio, las víctimas deben contactar a los ciberdelincuentes en una dirección de correo electrónico de Proton, que varia por cada equipo infectado.

Algunos investigadores dicen que PureLocker ha estado en el mercado durante varios meses y reutiliza el código de una backdoor llamado "More_Eggs" disponible en la dark web de un proveedor de malware; el backdoor también es conocido como Terra Loader y SpicyOmelette.

Sin embargo, la mayor parte del código de PureLocker es único. Esto sugiere que esta familia de malware es completamente nueva. La reutilización de código de otro malware es lo que ayudó a este ransomware a mantener un perfil bajo y no activar alertas o sospechas en los motores de antivirus. Los detalles sobre sus víctimas y las demandas de rescate son desconocidas de momento.

REFERENCIA

COMENTARIOS