Un Ransomware es un programa malicioso desarrollado para encriptar datos sin consentimiento del usuario, secuestrando la información, con la finalidad de solicitar un rescate a cambio de algo valioso para el atacante (dinero, información, etc…).

La cantidad de ransomware diferentes enfocadas a las empresas ha ido creciendo poco a poco, en la cual ahora se suma SNAKE, el cual es usado por agentes no deseados que logran infiltrarse en una red empresarial, obtienen credenciales de administrador y posteriormente ejecuta la herramienta de encriptación para encriptar todos los archivos en las computadoras conectadas en la red.

Características y ejecución

El experto que analizo SNAKE, al realizar ingeniería inversa destaco que el malware fue escrito en Golang (Tambien conocido como Go - Lenguaje de programación compilado desarrollado por Google), en donde contiene un alto nivel de ofuscación, mucho mayor que el visto en este tipo de infecciones. Además de observar su proceso de ejecución, en donde remueve los respaldos de memoria (Shadow Copies o Backups) de tipo volumen del computador, para luego eliminar procesos relacionados a sistemas SCADA, máquinas virtuales, sistemas de control industriales, herramientas de administración remota, aplicaciones administradores de red, entre otros.

El ransomware para dejar funcional el equipo no encripta las carpetas localizadas en “system”. Los cuales son:

- windir

- SystemDrive

- :\$Recycle.Bin

- :\ProgramData

- :\Users\All Users

- :\Program Files

- :\Local Settings

- :\Boot

- :\System Volume Information

- :\Recovery

- \AppData\

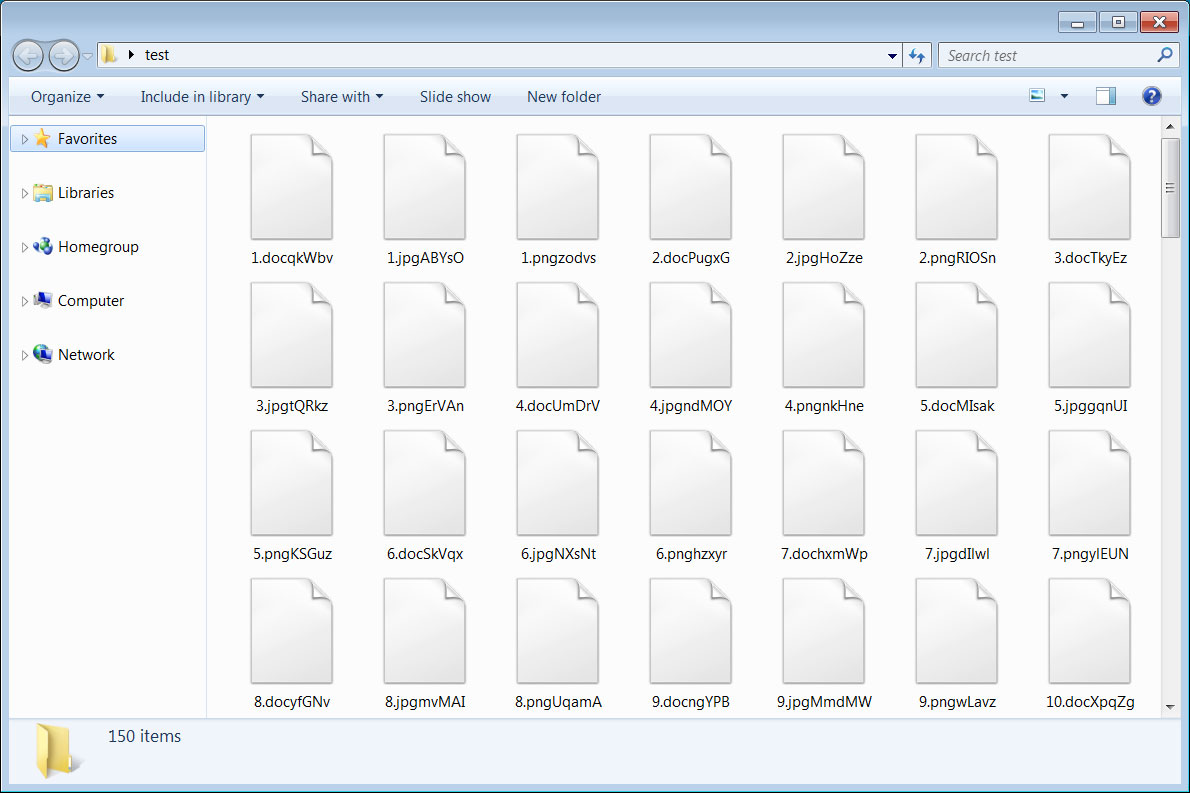

Los archivos encriptados se les añade 5 caracteres en el nombre de extensión de archivo. Por ejemplo, un archivo nombrado 4.doc, es renombrado como 4.docUmDrV.

Ejemplo de Carpeta con archivos encriptados

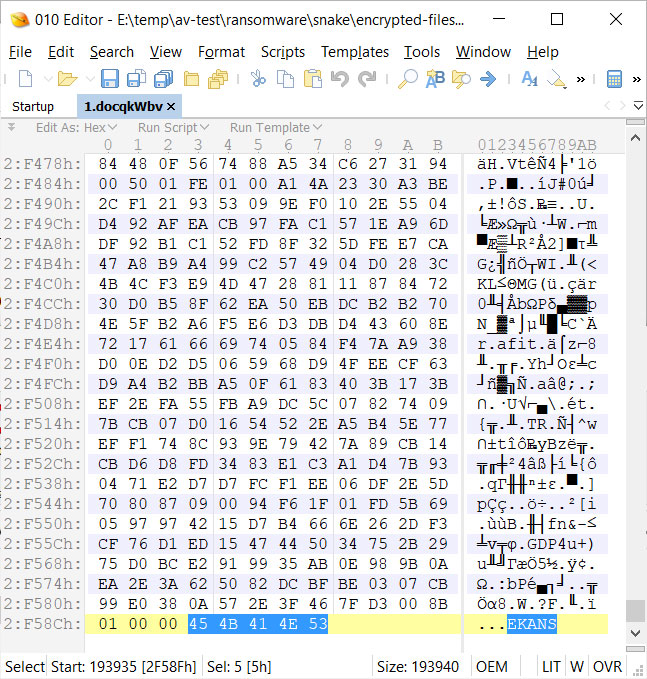

La razón del porqué el ransomware fue nombrado “SNAKE” por parte del experto es debido a la firma que deja en texto plano en cada archivo encriptado. Donde se puede leer EKANS, lo cual no es más que SNAKE en reversa.

Análisis en File Maker

Una última característica encontrada por el grupo de analistas es que SNAKE tarda un largo tiempo (horas) en encriptar, algo poco común en comparación a otros ransomware.

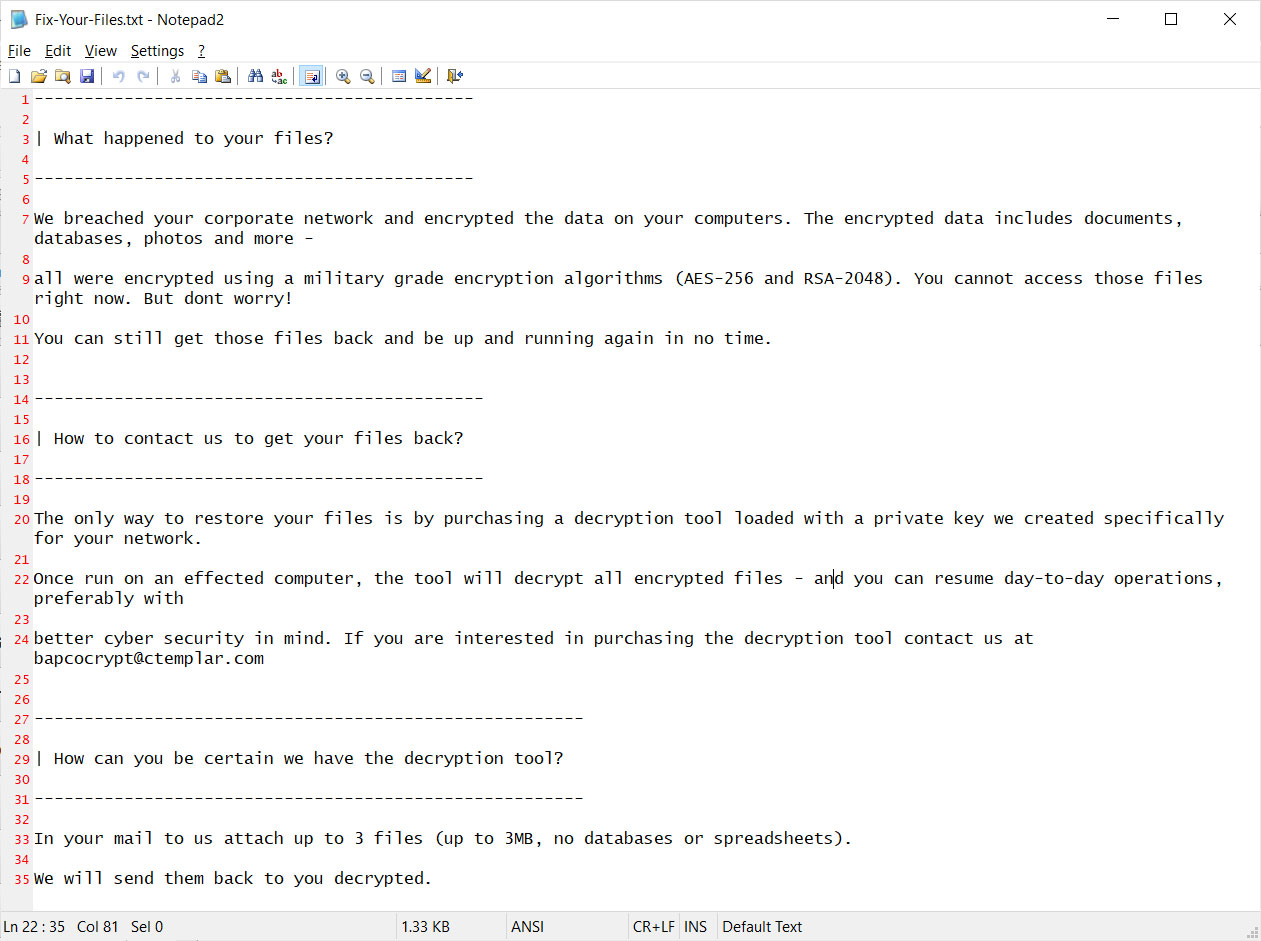

Una vez finalizada la encriptación en el computador, el ransomware crea una note en la carpeta C:\Users\Public\Desktop con nombre “Fix-Your-Files.txt”. La cual contiene las instrucciones de contacto hacia un email.

Contenido de “Fix-Your-Files.txt”

En la nota se puede observar que el ransomware está dirigido no solo al computador afectado sino a todos los computadores en la red, además que la herramienta de desencriptación está destinada para toda una red y no para una única máquina.

Observación: Este malware es muy reciente y aún está siendo analizado. Desde Arkavia Networks estamos atentos a cualquier novedad sobre este y otras incidencias.

Indicador de compromiso (IOC)

Hash (SHA-256)

e5262db186c97bbe533f0a674b08ecdafa3798ea7bc17c705df526419c168b60

COMENTARIOS