Desde agosto de 2018 hemos estado siguiendo de cerca a Ryuk, el ransomware vinculado a ciberatacantes de Corea del Norte, además de su actualización, donde resumimos la inserción de una característica que evitar cifrar las carpetas de subsistemas de Windows para Linux/Unix (WSL).

Wake-on-Lan (WoL) es una característica de protocolo estandarizada que permite encender un dispositivo que está apagado o suspendido de forma remota, esto se logra por medio de un paquete de red especial enviado desde la red hacia el controlador Ethernet de la computadora. La prestación WoL suele ser usada por administradores que necesiten actualizar o programar tareas para cuando este apagado el computador.

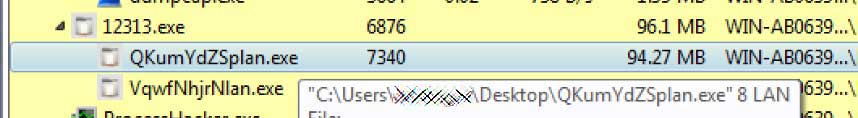

Las recientes investigaciones agregan otra nueva característica a Ryuk, la cual es que el Ransomware usa WoL para encender los dispositivos apagados en una red comprometida y lograr encriptarlos. Donde inicia cuando el malware es ejecutado y genera subprocesos con el argumento de “8 LAN”.

Subproceso generado por Ryuk “8 LAN”

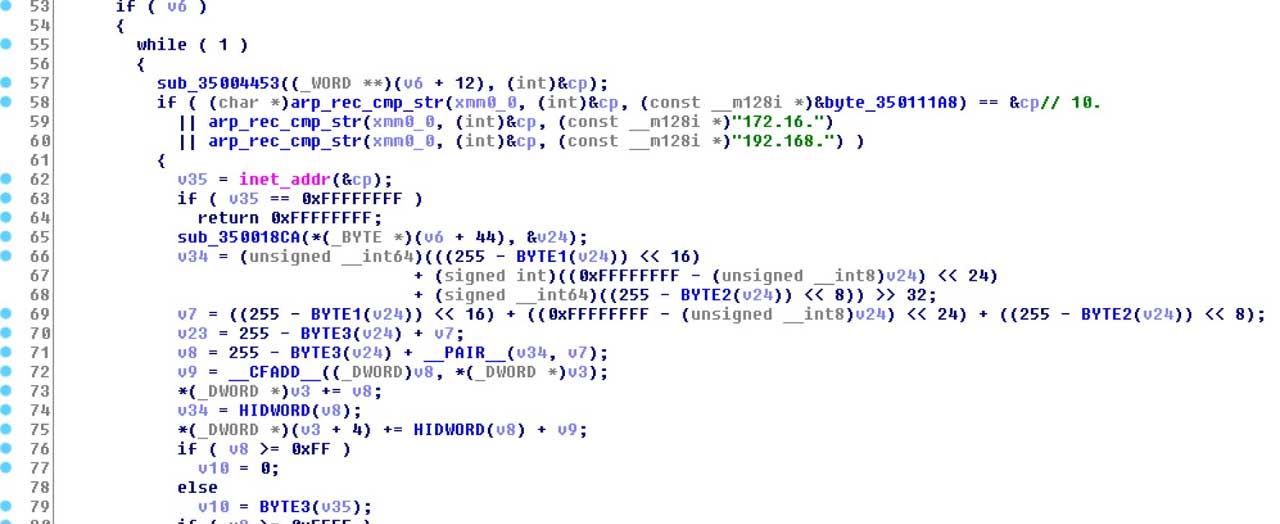

En el momento que el argumento “8 LAN” es usado, Ryuk escanea la tabla ARP (protocolo de resolución de direcciones) de los dispositivos, esta tabla contiene las direcciones MAC con las sus respectivas direcciones IP asociadas.

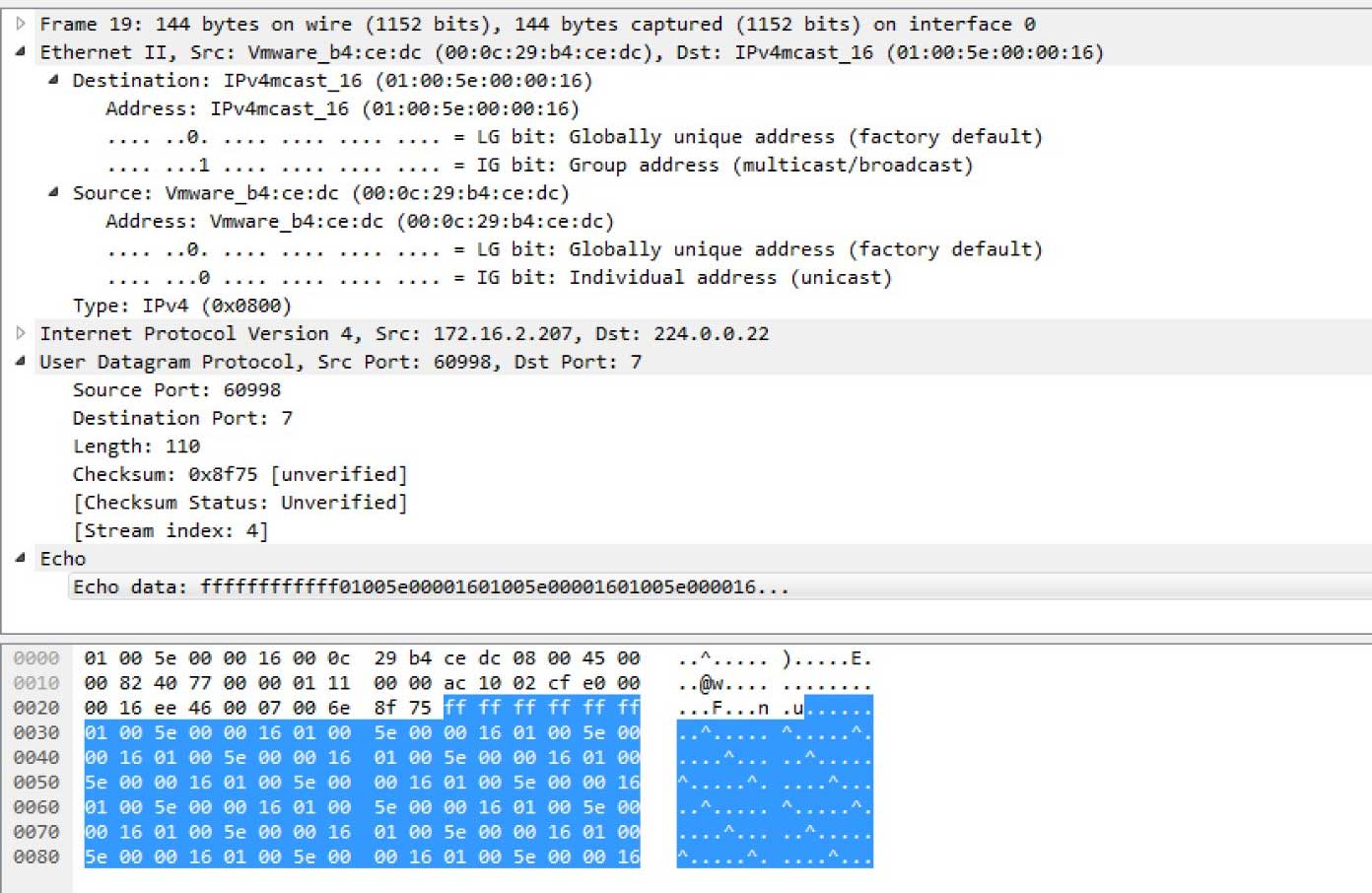

En la imagen anterior muestra el Script usado para comprobar si las entradas forman parte de las direcciones dentro de las subnets “10.0.0.0/8”, “172.16.0.0/16” y “192.168.0.0/16”. Al coincidir la entrada, Ryuk envía un paquete Wake-on-Lan a la dirección MAC extraída de la tabla ARP, para encender la máquina. En la siguiente imagen se aprecia el paquete mágico “magic packet” enviado, el mismo consiste en seis bytes de valor 255, en hexadecimal sería “FF FF FF FF FF FF”.

Magic Packet enviado por Ryuk

De tener éxito al encender el equipo, intentará sembrar el recurso compartido c$ de un dispositivo remoto.

Aunque se recomienda para mitigar esta nueva característica, permitir solo los paquetes de WoL que provengan de estaciones de trabajo o dispositivos administrativos. Sabemos que no es una solución definitiva, debido que al ser comprometido la estación de trabajo con este privilegio, el ransomware podrá igualmente realizar el ataque. Algo que suele suceder muy seguido en este tipo de ataques dirigidos.

Desde Arkavia Networks recomendamos mantener una estrategia de Backup de los datos, además de someter a pruebas dicha estrategia con regularidad y aislar los sistemas de Backup una vez realizado el respaldo.

COMENTARIOS