Desde hace bastante tiempo ha existido el spam, el cual es conocido como correo electrónico no solicitado, no deseado o de un remitente desconocido. Actualmente existe un método para evitar este tipo de correos, a través de las nombradas listas de bloqueo de spam (SBL), las cuales son usadas por los servidores de correo electrónico (email servers), con el fin de bloquear todos los correos que estén enlistados y evitar el spam, donde una de las organizaciones bien conocidas que se encarga de crearlas es Spamhaus.

Recientemente se ha observado una campaña de Phishing que pretende hacerse pasar por un correo de Spamhaus Project para distribuir malware, la misma, se realiza al alertar al destinatario que su email se ha agregado a una lista de bloqueo de spam, debido al envío de emails no solicitados, además, de no solucionarlo rápidamente, será agregado a la lista negra (Blacklist). Cabe destacar que para un administrador de correos electrónicos es una situación bastante grave, no solo por la importancia del mensaje, sino también por la ardua tarea que es deslistar una dirección IP o dominio de una lista negra (Blacklist).

El email en el asunto alerta al remitente que debe tomar acción urgentemente “Urgently Take Action”, en el contenido explica la razón, la cual es que la dirección de correo electrónico a sido agregada a la Lista de bloqueo de Spamhaus (Spamhaus Block List - SBL) y para evitar que escale a una blacklist, debe de seguir las instrucciones que se encuentran en el URL agregado en el email.

El correo electrónico contiene un enlace de Google Drive y una contraseña, las cuales supuestamente son para un archivo que contiene las instrucciones necesarias para eliminar la dirección de correo electrónico de la SBL.

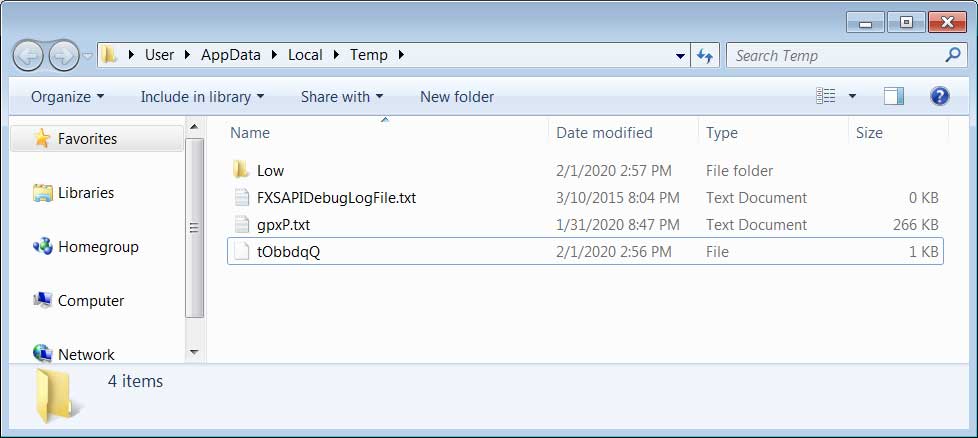

Al hacer click en el enlace, descarga un archivo protegido con contraseña nombrado “SPAMHAUS_SBL_i9k#888771.zip”, dentro del archivo contiene un Visual Basic Script (VBS) ofuscado, llamado SPAMHAUS_SBL_i9k.vbs. En el momento que se ejecuta el archivo VBS, crea un archivo de texto con nombre aleatorio en la carpeta %Temp%, el cual son ejecutables del malware Ursnif y son lanzados por el script.

Archivos ejecutables de Ursnif extraídos

Ursnif es un troyano usado para robar datos (data-stealing) que registra lo que se escribe en una computadora, sitios web visitados, lo copiado en el portapapeles (clipboard) y programas ejecutados. Toda la información es almacenada en archivos de logs y enviada al atacante. Cabe señalar que el uso de esta información suele ser usada para obtener datos importantes o control al comprometer todos los accesos de la víctima, como sus credenciales de inicio de sesión o incluso la red a la que está conectado.

Recomendaciones:

Desde Arkavia Networks sabemos la alta exposición a este tipo de ataques que aplican ingeniería social, es por eso que les dejamos las siguientes recomendaciones de prevención:

- Abra solo correo que espera recibir.

- En caso de abrirlo, examine el remite muy cuidadosamente.

- Realicé un escaneo a los URLs (si los contiene).

- No importa de donde provenga el correo, escanee los archivos descargados antes de abrirlos.

- De recibir frecuentemente estos correos, comunicarse con los administradores de la red o de correos para que tomen las medidas necesarias.

IOC

Ursnif (SHA-256)

5692db418539eda5d897e4eaabe43b31675220f2f6173b8c6c87b969d91329d4

COMENTARIOS