Un ladrón de información (infostealer) es un tipo de malware que está enfocado en reunir información sensible de un sistema comprometido, con el fin de extraerla sin autorización. Dicha información comúnmente suelen ser credenciales de usuario, aunque se han conocido casos en que también buscan información financiera y personal. En su mayoría, los infostealer son vendidos como Malware como servicio (MaaS - Malware-as-a-Service), donde los autores del malware proveen un paquete completo que incluye, soporte técnico, actualizaciones de seguridad y de nuevas características cada cierto tiempo. Los típicos paquetes contienen un inicio de sesión con un panel administrativo donde el atacante puede personalizar las funciones del malware.

Recientemente se ha hecho muy popular entre los foros de la deep web el Infostealer Raccoon, visto por primera vez en abril del 2019, donde se puede deducir que la razón de su actual popularidad es debido a su bajo precio, el cual ronda entre 75$ dólares americanos (USD) por semana y 200$ USD por mes y por poseer múltiples características personalizables. Suele ser usado para robar información confidencial y sensible, así como credenciales de inicio de sesión, información de tarjetas de crédito, billeteras de criptomonedas y datos del explorador (cookies, historial, autollenado) desde 60 aplicaciones aproximadamente.

Raccoon está escrito en C++ y aunque carece de sofisticación, contiene un amplio rango de métodos y características para robar datos desde los exploradores más populares, clientes de correo y billeteras de criptomonedas.

El metodo de envio de Raccoon suelen ser dos:

La mayoría de los MaaS tienen un servidor de comando y control (C&C - C2) para que pueda hacer de gestor de las opciones del malware habilitadas por el atacante y así enviar los datos robados del usuario. Para conectarse con el C2 se utiliza una dirección escondida almacenada dentro de la carga útil.

Raccoon contiene 3 valores binarios codificados los cuales son:

El infostealer inicia descifrando de la primera llave, una vez extraída, utiliza la primera llave en una rutina de descifrado en la cadena base64 por medio de una función que dará como resultado el enlace URL de Google Drive para obtener la dirección del C2, esto se realiza al crear y enviar una petición GET, hacia dicha dirección URL de Google Drive usando HTTPS.

Recientemente se ha hecho muy popular entre los foros de la deep web el Infostealer Raccoon, visto por primera vez en abril del 2019, donde se puede deducir que la razón de su actual popularidad es debido a su bajo precio, el cual ronda entre 75$ dólares americanos (USD) por semana y 200$ USD por mes y por poseer múltiples características personalizables. Suele ser usado para robar información confidencial y sensible, así como credenciales de inicio de sesión, información de tarjetas de crédito, billeteras de criptomonedas y datos del explorador (cookies, historial, autollenado) desde 60 aplicaciones aproximadamente.

Raccoon está escrito en C++ y aunque carece de sofisticación, contiene un amplio rango de métodos y características para robar datos desde los exploradores más populares, clientes de correo y billeteras de criptomonedas.

El metodo de envio de Raccoon suelen ser dos:

- Kit de Exploit: Sitios web maliciosos que perfila a la víctima para cualquier aplicación vulnerable basada en explorador y redireccionar al usuario a una página web acuerdo a la vulnerabilidad. La página destino contiene el código exploit específico que aproveche la vulnerabilidad, con el fin de usarla para instalar el malware.

- Campañas de Phishing: Aplicar ingeniería social, para convencer al usuario de que es un aparente contenido inofensivo, con el fin de ejecutar carga útil (payload) maliciosa. Usualmente, la víctima recibe un correo electrónico con un documento Microsoft Office comprimido, el cual contendrá un macro malicioso. Por defecto, los macros están deshabilitados, así que el atacante intentará convencer al usuario de habilitarlos para posteriormente ejecutar el código malicioso.

La mayoría de los MaaS tienen un servidor de comando y control (C&C - C2) para que pueda hacer de gestor de las opciones del malware habilitadas por el atacante y así enviar los datos robados del usuario. Para conectarse con el C2 se utiliza una dirección escondida almacenada dentro de la carga útil.

Raccoon contiene 3 valores binarios codificados los cuales son:

- Una cadena base64.

- Una primera llave de cifrado para una rutina de descifrado ubicada en una dirección URL de Google Drive.

- Una segunda llave de cifrado para la dirección URL hacia el C2.

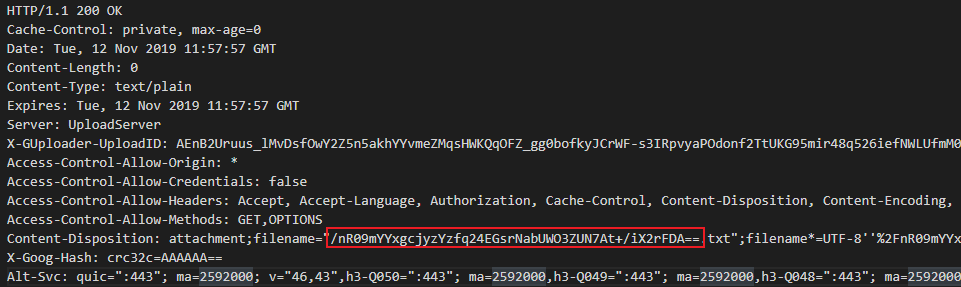

El infostealer inicia descifrando de la primera llave, una vez extraída, utiliza la primera llave en una rutina de descifrado en la cadena base64 por medio de una función que dará como resultado el enlace URL de Google Drive para obtener la dirección del C2, esto se realiza al crear y enviar una petición GET, hacia dicha dirección URL de Google Drive usando HTTPS.

Respuesta de Google Drive

De la respuesta recibida Raccoon filtra el nombre del archivo (filename) desde el encabezado de respuesta “Content-Disposition”, donde dicho nombre es una segunda cadena, la cual es descifrada por la segunda llave, donde finalmente se obtiene la dirección del C2 de Raccoon "http://35[.]189[.]105[.]242/gate/log.php".

Raccoon abarca un amplio rango de aplicaciones debido a que utiliza técnicas conocidas para extraer datos de ellas, las cuales son:

Raccoon abarca un amplio rango de aplicaciones debido a que utiliza técnicas conocidas para extraer datos de ellas, las cuales son:

- Extrae el archivo de la aplicación que contiene los datos sensibles.

- Copia el archivo extraído en la carpeta %Temp%.

- Realiza rutinas específicas de la aplicación para extraer y descifrar los datos.

- Escribe un archivo de texto en la carpeta de trabajo de Raccoon con la información robada.

Raccoon tiene como blanco de ataque a 29 exploradores basados en chromium como Google Chrome, Opera, etc. Los datos sensibles de estos exploradores son guardados en un mismo formato, en la carpeta de la aplicación “User Data” en bases datos SQL. Dicha información es obtenida por medio de consultas SQL utilizando "sqlite3.dll", con el fin de extraer los datos de inicio de sesión automáticos y auto-llenado, las cuales pueden ser, credenciales, información de tarjetas de crédito, cookies y historial de navegación. Misma metodología es aplicada para las aplicaciones basadas en Mozilla.

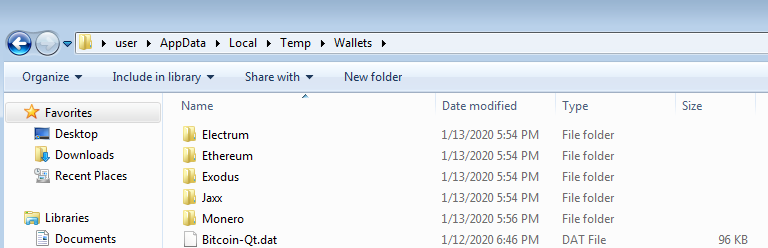

En caso de las billeteras de criptomonedas, Raccoon abarca las principales aplicaciones utilizadas como Exodus, Jaxx, entre otros. El infostealer busca los archivos de las billeteras en sus localizaciones por defecto, así como también posee una función de escaneo para extraer cualquier archivo “wallet.dat”. Dichas billeteras son guardas en la carpeta de trabajo de Raccoon ubicada en “%Temp%”.

Carpeta de billeteras robadas

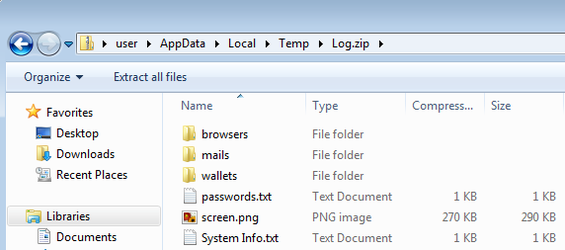

Una vez cumplido con el robo, reúne todos los archivos que escribió en la carpeta "%Temp%" en un solo archivo comprimido .zip llamado “log.zip”. El cual es enviado al servidor C2, una vez realizado el robo, elimina todo rastro de sí mismo.

Contenido del archivo log.zip

Recursos Afectados

Exploradores

Google Chrome, Google Chrome (Chrome SxS), Chromium, Xpom, Comodo Dragon, Amigo, Orbitum, Bromium, Nichrome, RockMelt, 360Browser, Vivaldi, Opera, Sputnik, Kometa, Uran, QIP Surf, Epic Privacy, CocCoc, CentBrowser, 7Star, Elements, TorBro, Suhba, Safer Browser, Mustang, Superbird, Chedot, Torch, Internet Explorer, Microsoft Edge, Firefox, WaterFox, SeaMonkey, PaleMoon.

Clientes de correo

ThunderBird, Outlook, Foxmail

Billeteras de criptomonedas

Electrum, Ethereum, Exodus, Jaxx, Monero, Bither

Indicadores de Compromiso

Cadena base64

Mypo7lAqDGp6xNdb/CUHGKD0x9cCPC4XYTUYxcMwDD/tWbPQlmUzGwH+R8cN9kncB7OZsuFsvcdiB1xtd7BAC0yoPZteuoB1hV5KWIQ0+cA=

Primera llave (Rutina de descifrado)

https[:]//drive[.]google[.]com/uc?export=download&id=1QQXAXArU8BU4kJZ6IBsSCCyLtmLftiOV

Segunda llave (Dirección hacia el C2)

http[:]//35[.]189[.]105[.]242/gate

Sha256 (Raccoon)

a57e1f3217b993476c594570095d28b6c287731a005325e5f64a332a86cb7878

Fuente:

https://www.cyberark.com/threat-research-blog/raccoon-the-story-of-a-typical-infostealer/

Fuente:

https://www.cyberark.com/threat-research-blog/raccoon-the-story-of-a-typical-infostealer/

COMENTARIOS