Las diferentes herramientas de proveedores de servicios gestionados (Managed Service Provider - MSP) son utilizados por las compañías para facilitarse la administración de su infraestructura IT (Tecnología de la Información) de manera eficiente y remota. Con la finalidad de mantener todos los sistemas de las computadoras de la red empresarial en óptimas condiciones.

Los primeros indicios del ransomware Ragnar Locker datan a finales de Diciembre del 2019, en donde el análisis forense arrojó que primero los atacantes comprometieron la red, realizaron un exhaustivo reconocimiento, para finalmente desplegar y ejecutar el ransomware.

Las recientes investigaciones demuestran que Ragnar Locker está enfocado en los MSP empresariales con el fin de prevenir que su ataque sea detectado y detenido. El ransomware tiene la capacidad de enumerar todos los servicios de Windows que están siendo ejecutados y detenerlos al comprobar ciertas cadenas.

Las cadenas de los servicios que busca detener son:

- vss

- sql

- memtas

- mepocs

- sophos

- veeam

- backup

- pulseway

- logme

- logmein

- connectwise

- splashtop

- kaseya

Se puede observar que Ragnar Locker busca detener los servicios más comunes de seguridad, respaldo (backup), bases de datos, servidores de correo y destacándose dos programas de gestión remota (Remote Management Software - RMM) usados por los MSP, ConnectWise y Kaseya Software. Ambas aplicaciones son utilizadas por un MSP para proveer soporte remoto y administración de software a sus clientes.

El Ransomware inicia comprobando si tiene uno de los primeros lenguajes de los países de la antigua unión soviética (USSR) en la configuración de preferencias de lenguaje, de cumplir esta condición termina el proceso sin encriptar la computadora. En caso contrario, Ragnar Locker comenzará a encriptar los archivos y omitiendo las siguientes carpetas, archivos y extensiones:

- kernel32.dll

- Windows

- Windows.old

- Tor browser

- Internet Explorer

- Opera

- Opera Software

- Mozilla

- Mozilla Firefox

- $Recycle.Bin

- ProgramData

- All Users

- autorun.inf

- boot.ini

- bootfont.bin

- bootsect.bak

- bootmgr

- bootmgr.efi

- bootmgfw.efi

- desktop.ini

- iconcache.db

- ntldr

- ntuser.dat

- ntuser.dat.log

- ntuser.ini

- thumbs.db

- .sys

- .dll

- .lnk

- .msi

- .drv

- .exe

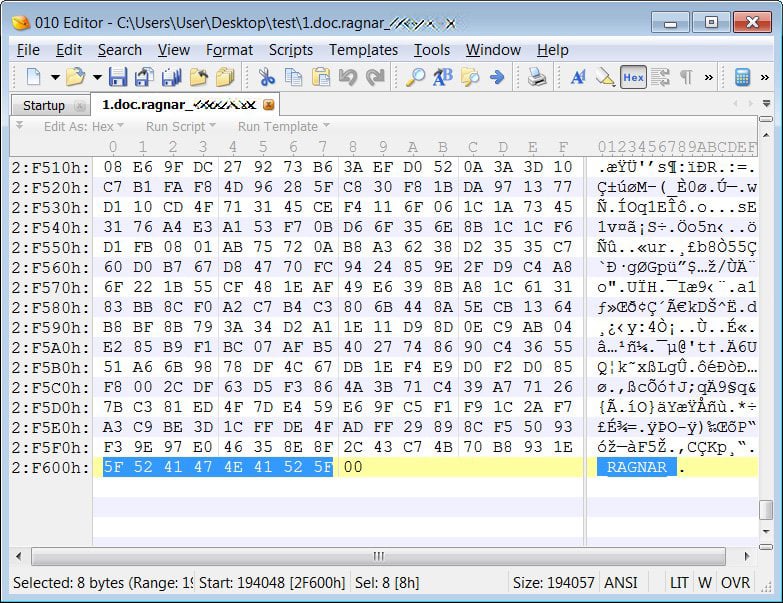

Todos los archivos encriptados tendrán un extensión preconfigurada como “.ragnar_22015ABC” y agregando una marca al final de cada archivo cifrado.

Marca Ragnar en los Archivos

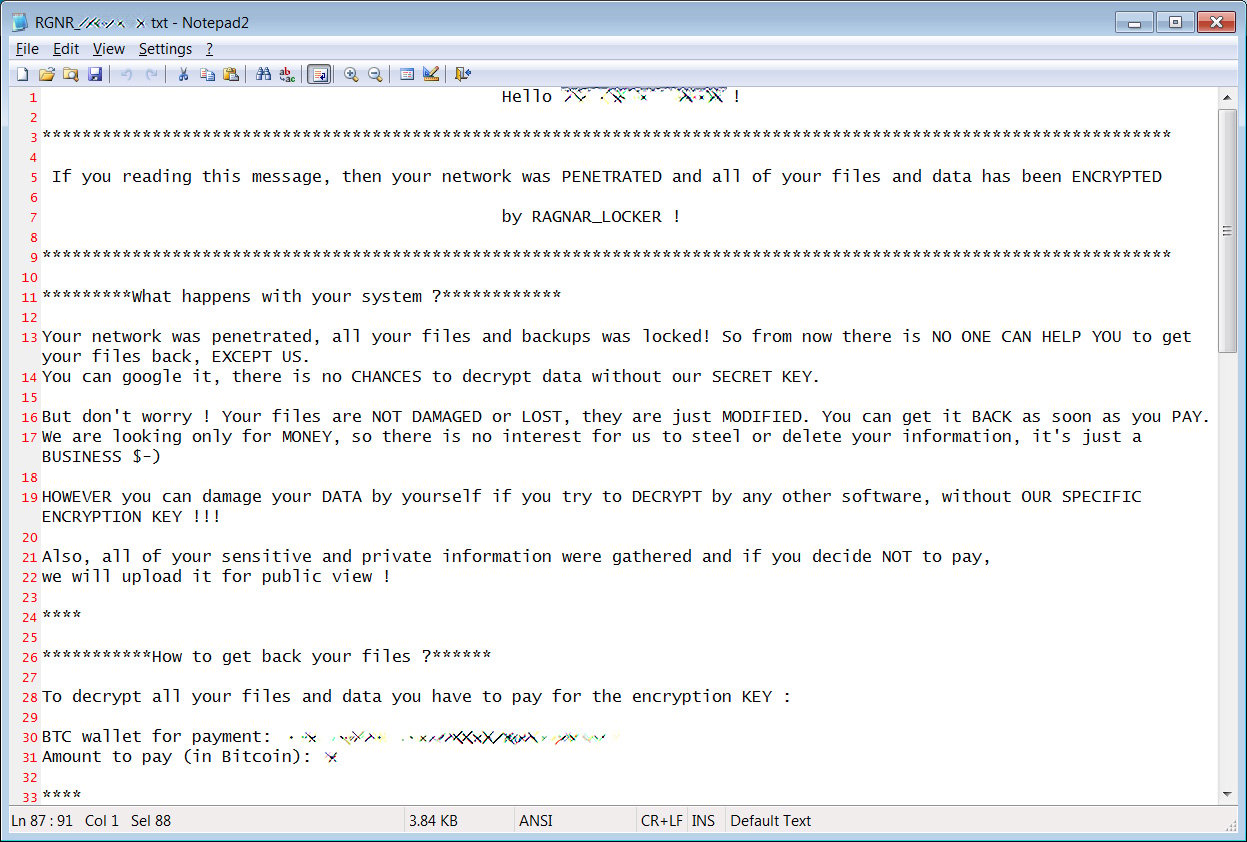

Luego, para finalizar es creada una nota con el nombre de “.RGNR_[extension].txt”, la cual contiene la amenaza y descripción del secuestro, el monto de rescate en Bitcoin (BTC), una dirección de pago BTC, un identificador de un chat para TOX y una dirección de correo electrónico.

Nota de Rescate

Cabe destacar que actualmente aún no se ha encontrado alguna debilidad en el cifrado del Ransomware Ragnar Locker.

COMENTARIOS