La capa de conexión segura (SSL - Secure Sockets Layer) es un estándar de seguridad global que permite la transferencia de datos cifrados entre un navegador y un servidor web. Es utilizado por millones de empresas e individuos en línea, a fin de disminuir el riesgo de robo y manipulación de información confidencial (como números de tarjetas de crédito, nombres de usuario, contraseñas, correos electrónicos, etc.) por parte de hackers. Esto se realiza, por medio de un servidor web con certificado SSL (certificado digital), que hace las funciones de autenticar la identidad del sitio web y cifrar la información transmitida.

Recientemente se ha visto una nueva campaña de distribución de malware de puerta trasera (Backdoor) y troyanos por medio de una nueva técnica de phishing que intenta atraer a las víctimas ha aceptar una supuesta actualización de los certificados de seguridad del sitio web comprometido.

Han existido casos anteriores en que se han usado indebidamente los certificados proveídos por el “Certificate Authorities (CAs)”, donde los ciberdelincuentes se hacen pasar por ejecutivos para obtener certificados de seguridad. con el fines maliciosos. Ahora hay un nuevo enfoque de phishing para abusar de este mecanismo de confianza.

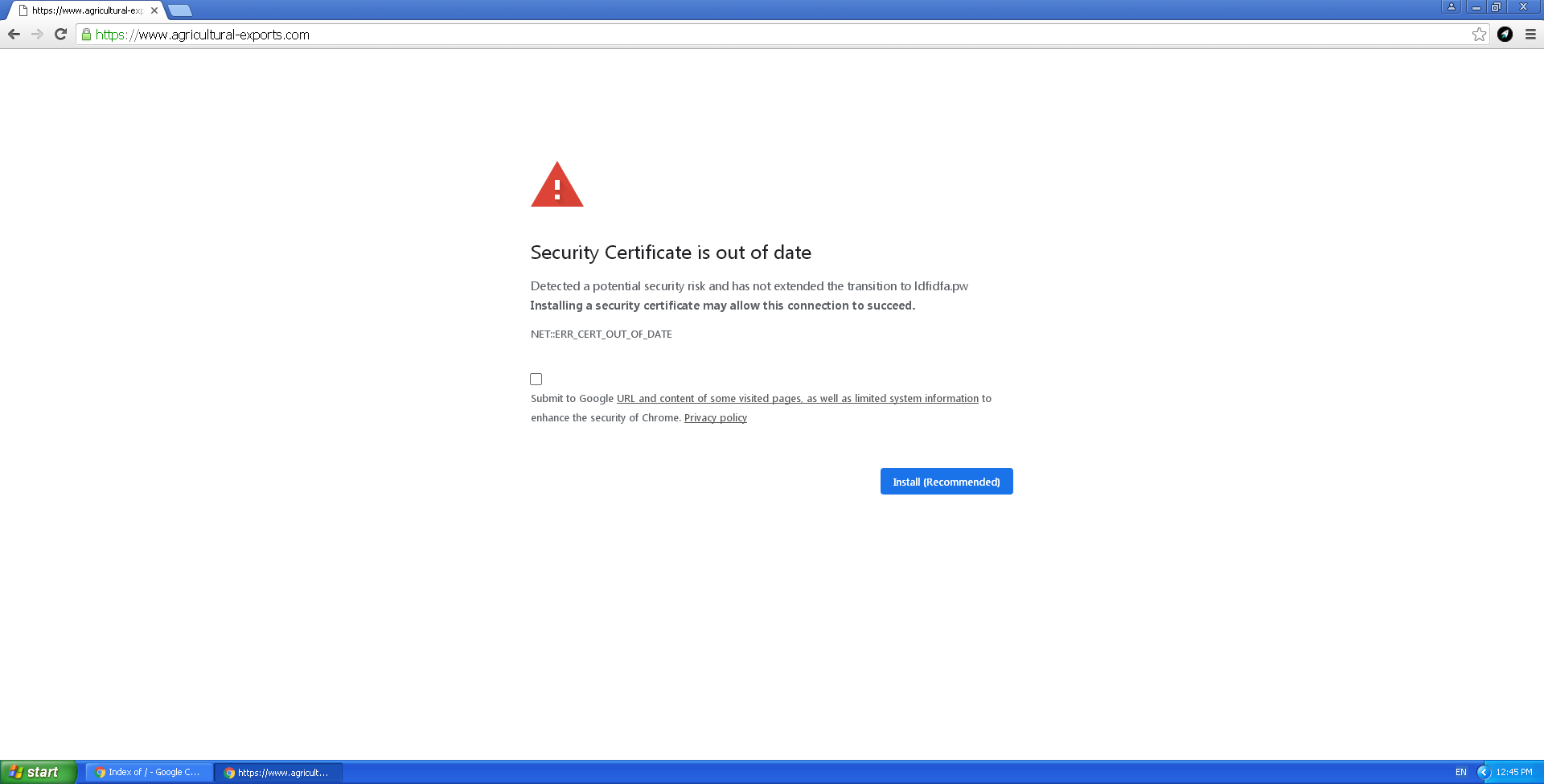

Los expertos que reportaron la reciente incidencia destacaron que la nueva técnica fue vista en una variedad de sitios web, donde los visitantes de los sitios web comprometidos se encontrarán con la siguiente pantalla:

Pantalla de falsa actualización de certificados de seguridad

La alerta reclama que los certificados de seguridad del sitio web están desactualizados, algo que debe ser un problema del propio dominio, pero el falso comunicado, transmite un mensaje de urgencia hacía la víctima, para que instale una “actualización del certificado de seguridad”. El mensaje demuestra su supuesta legitimidad al conservar la dirección del dominio legítimo comprometido, pero contiene dentro un iframe, el cual se carga a través de un script jquery.js desde un servidor de comando y control (C2) de un tercero.

Los investigadores destacaron que el script jquery.js sobre coloca un iframe que es exactamente el mismo tamaño que la página web, como resultado, en vez de ver la página web original, el usuario ve un banner aparentemente genuino que solicita con urgencia instalar un actualización del certificado de seguridad.

En el momento que la víctima haga click en el botón de actualización, descargara un archivo como “Certificate_Update_v02.2020.exe”. De modo que al ser descomprimidos e instalados, el ejecutable entregará una de las dos variantes de malware, los cuales son Mokes o Buerak.

Mokes es un malware de puerta trasera para macOS o Windows, que puede tomar capturas de pantalla, además de robar datos de la PC, como archivos y contenido multimedia; se instala por persistencia y usa cifrado AES-256 para ocultarse disfrazando sus actividades.

Buerak es un Troyano basado en Windows, el cual puede ejecutar código, manipular procesos en ejecución, robar contenido, además de mantener su persistencia por medio de claves de registro, así como detectar diversas herramientas de análisis y sandboxing.

Indicadores de Compromiso (IoC)

Hash (MD5) - Certificate_Update_v02.2020.exe

B3290148681F8218ECB80CA430F9FDBA

Hash (MD5) - Trojan-Downloader.Win32.Buerak

CE1931C2EB82B91ADB5A9B9B1064B09F

Hash (MD5) - Backdoor.Win32.Mokes

094ADE4F1BC82D09AD4E1C05513F686D

F869430B3658A2A112FC85A1246F3F9D

5FB9CB00F19EAFBF578AF693767A8754

47C5782560D2FE3B80E0596F3FBA84D3

IP - C2

47[.]245[.]30[.]255

C2

kkjjhhdff[.]site

oderstrg[.]site

Fuente:

COMENTARIOS