Las Cookies son pequeñas piezas de información que son utilizadas por los sitios web para diferenciar de un usuario de otro, así como rastrear las sesiones a través de diferentes sitios web, colocar servicios de contenido personalizado, y para distribuir cadenas de anuncios especializados para el usuario objetivo.

Recientemente un grupo de expertos ha encontrado un nuevo malware, que busca robar las cookies de autenticación de los usuarios de los exploradores web y otras aplicaciones, como Chrome y Facebook, instalados en dispositivos comprometidos. El malware nombrado “CookieThief” por los investigadores, es de tipo troyano, donde al lograr entrar en el dispositivo, trabaja para adquirir derechos de raíz como superusuario, y subsecuentemente, tomar las cookies, con la finalidad de ser transferidas a un servidor de comando y control (C2) remoto, operado por los atacantes

Los investigadores destacan que esta abusiva técnica no es posible por una vulnerabilidad en la aplicación de Facebook o en el navegador. El Malware puede robar los archivos de cookies de cualquier sitio web o de otras aplicaciones de la misma manera y lograr los mismos resultados.

Entre las funciones de las cookies está el permitir que en un dispositivo pueda permanecer conectado a un servicio sin tener que iniciar sesión repetidamente, CookieThief tiene como objetivo explotar este comportamiento, para permitir al atacante obtener acceso no autorizado a las cuentas de las víctimas, sin necesidad de conocer sus contraseñas de cuentas en línea reales. Los investigadores dicen que de esa manera, un cibercriminal puede armarse con una Cookie para hacerse pasar por una víctima desprevenida y utilizar la cuenta del usuario para beneficio personal.

El troyano puede aterrizar de diferentes maneras a un sistema, ya sea por medio de un aprovechamiento de una vulnerabilidad, una instalación de un archivo malicioso, entre otros.

El nombre del paquete del malware CookieThief es “com.lob.roblox”, que es similar al cliente de juegos Roblox para Android (com.roblox.client), mas no tiene nada en común.

Características Maliciosas de CookieThief

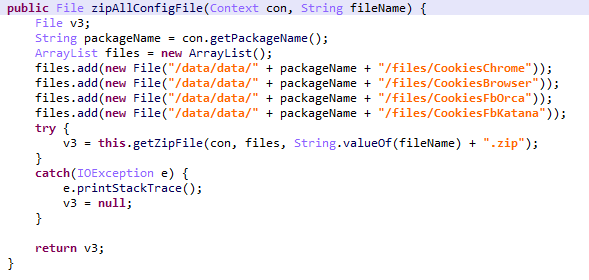

Una vez el dispositivo está infectado, el malware conecta hacia una puerta trasera llamada “Bood”, localizada en “/system/bin/.bood”, lanzando un servidor local que ejecuta los comandos recibidos por CookieThief como superusuario.

Los expertos encontraron que en el servidor de comando y control (C2) una página que ofrece servicios de publicidad para distribuir spam en redes sociales y en mensajerías de texto, lo que no les dificulto adivinar el motivo detrás de las operaciones del malware.

Más el troyano tiene un método para burlar la seguridad establecida, por ejemplo, Facebook posee características de seguridad que detectan actividad anormal de un usuario, como detectar una conexión que nunca ha iniciado sesión con la cuenta de dicho usuario anteriormente desde una IP, dispositivo o navegador, de dar dicha situación, la cuenta puede ser bloqueada. Para evitarlo los investigadores también encontraron otra aplicación maliciosa instalada en los dispositivos con CookieThief, con código similar y el mismo C2, llamado “Trojan-Proxy,AndroidOS.Youzicheng”, el cual permite usar el dispositivo de la víctima como servidor proxy, permitiendo evadir dichas características de seguridad. Al combinar estos dos ataques, el cibercriminal puede obtener el control sobre las cuentas de las víctimas sin levantar sospechas de Facebook.

Actualmente la amenaza está en etapa temprana, donde apenas ha comenzado a propagarse, según la data de los expertos, hay solo 1000 usuarios afectados, pero dicha cifra puede seguir creciendo.

Indicadores de Compromiso (IOCs)

Hash (MD5)

com.lob.roblox

65a92baefd41eb8c1a9df6c266992730

f84a43b008a25ba2ba1060b33daf14a5

c9c252362fd759742ea9766a769dbabe

org.rabbit

c907d74ace51cec7cb53b0c8720063e1

Bood

8312e7c626cac368f0bd79c9c8da5bd7

Comando y Control (C2)

api-resource.youzicheng[.]net

api-rssocks[.]youzicheng[.]net

http[:]//guard[.]yoboxtool[.]com[:]8099

http[:]//zh[.]yomobi[.]net[:]8080

Fuente:

COMENTARIOS