En los últimos meses la vida cotidiana de gran parte de la población mundial se ha visto afectada por la pandemia denominada Coronavirus (COVID-19), causando una ola de todo tipo de ciberataques que tienen como objetivo el eslabón más débil de un sistema informático, el usuario.

Las recientes investigaciones observadas alrededor del mundo destacan que dichos ataques han sido más notables en Italia, República Checa, Japón, Estados Unidos, Canadá, Australia y Turquía. Además, los atacantes no han realizado las campañas de mensajes solo inglés, sino también en italiano, checo, japonés, español y francés.

Mientras todas las industrias han sido blanco alguna vez de este tipo de ataques, actualmente cuando se usa COVID-19 como anzuelo, el objetivo suele ser en especial compañías y organizaciones de cuidado de la salud, educación, manufactura, entretenimiento, publicidad, clínicas y hospitales.

Otra característica es que los atacantes están abusando de los nombres y los logos de muchas compañías y organizaciones de confianza en un intento de manipular a los que reciben los mensajes. En especial, la suplantación de identidad y abuso de las marcas de las organizaciones de la salud nacionales e internacionales de todo el mundo, incluida la Organización Mundial de la Salud (OMS), los Centros de Control de Enfermedades de los Estados Unidos (CDC) y las organizaciones nacionales de salud de Canadá y Australia.

Los analistas destacan que los actores detrás de estas campañas buscan propagar Troyanos de acceso remoto (RATs), Keyloggers, ladrones de información (Info Stealers) y troyanos banqueros como Trickbot, así como para recolectar credenciales, que pueden ser de redes sociales, correos electrónicos, servicios en la nube, páginas de compras, entre otros.

A continuación, varios ejemplos destacados que han sido observados:

Envío de correos por etapas

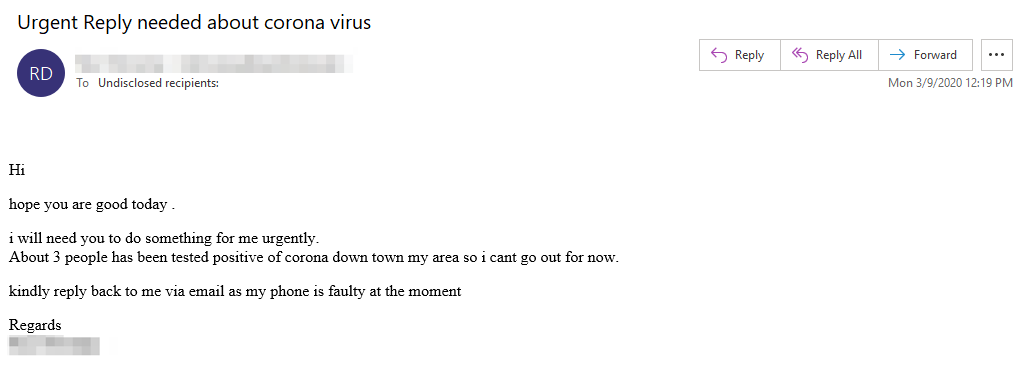

Iniciamos con uno común, en el cual el atacante inicia el ataque enviando un primer correo al usuario con un asunto de urgencia para ver si el usuario pica el anzuelo, dicho correo no contiene la meta final del atacante, pero los correos subsiguientes si lo tendrán.

En este caso en particular, el atacante está suplantando la identidad de un conocido por el usuario, puede que su conocido fuera víctima de un robo de credenciales. Algo a destacar es el final del mensaje, en que solicita que responda por correo electrónico debido a que su teléfono está fuera de servicio.

Robo de Credenciales por sitio web Phishing (Microsoft Office)

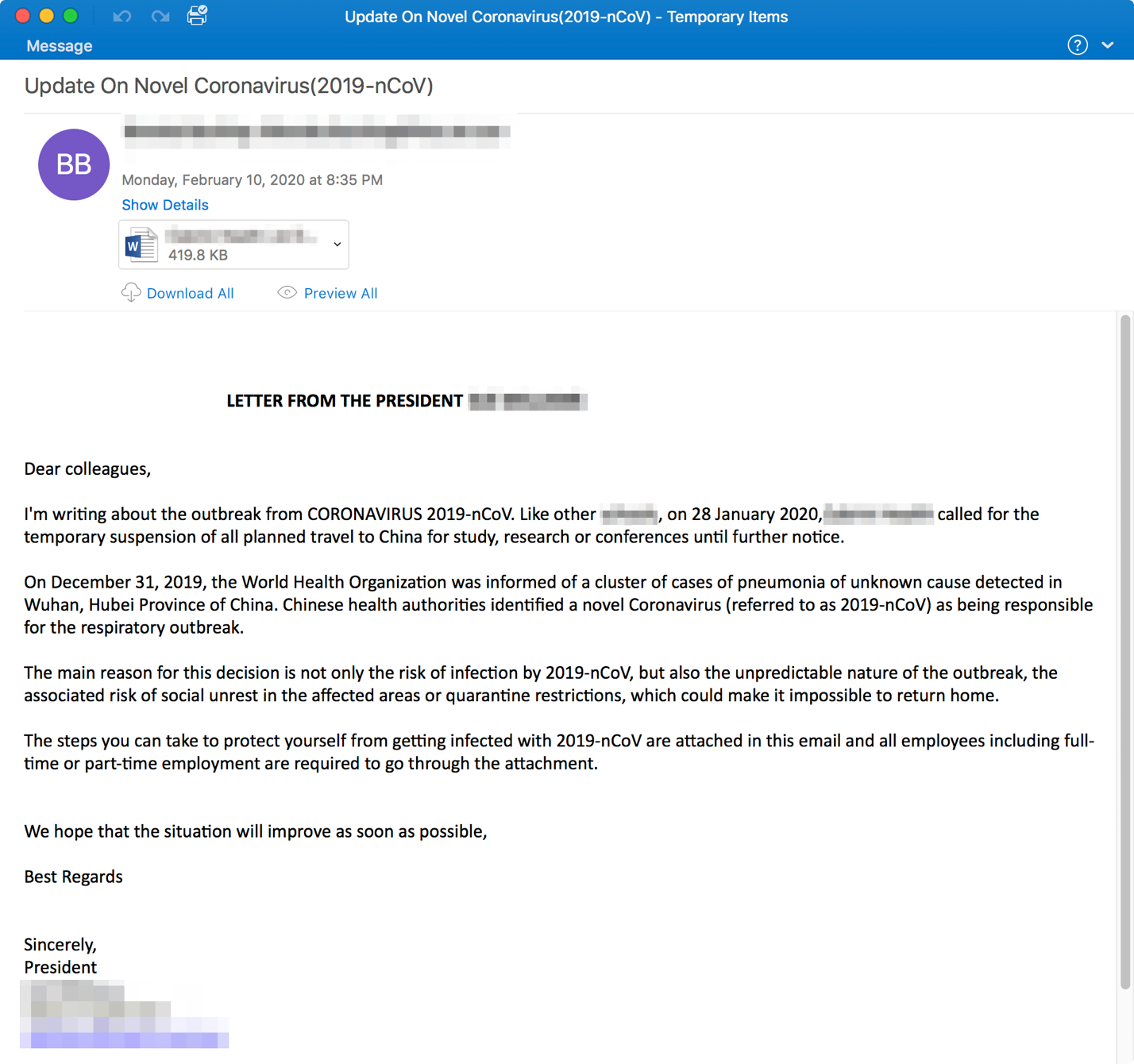

Estos correos suelen ser enviados a compañías dedicadas al cuidado de la salud, son altamente personalizables de acuerdo al objetivo para incrementar su credibilidad. Suelen afirmar ser de una gran autoridad de la empresa, como el presidente o suele afirmar que son órdenes pautadas por dicha autoridad.

El mensaje del ejemplo se dirige como compañero de profesión hacia el usuario receptor, transmitiendo el mensaje que se deben cancelar todos los viajes a China y agrega un archivo adjunto de Word que dice contener instrucciones para la protección de COVID-19, el cual contiene un enlace dentro de él. Al hacer click en el enlace, lo direccionará a una página web Phishing de credenciales idéntica en formato y tema de microsoft office que solicitará un nombre y una contraseña del correo electrónico.

Envío de encuestas a los empleados

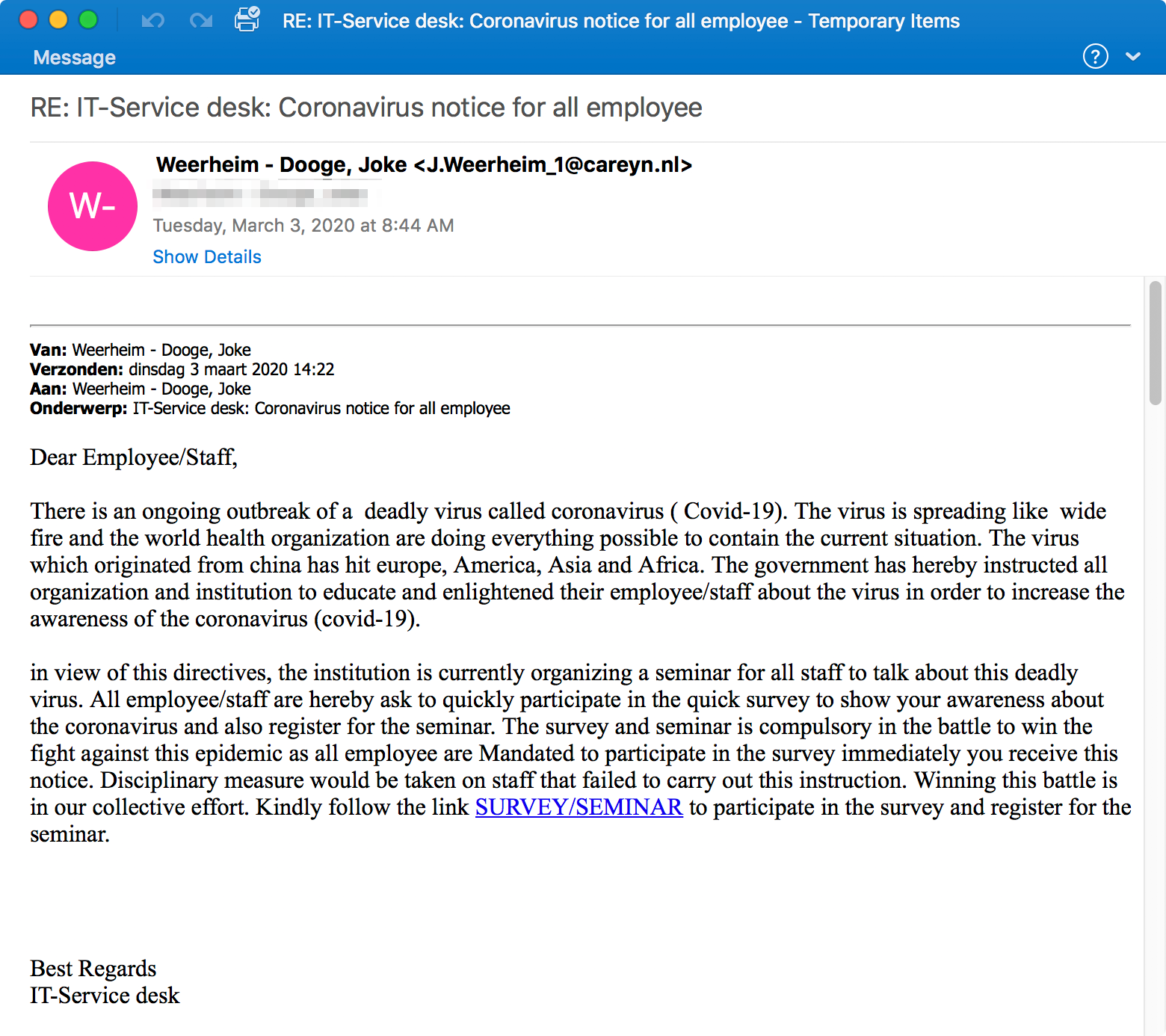

El siguiente ataque, es un correo que afirma provenir del departamento de seguridad IT hacia los empleados de la organización, con un contenido de educación respecto a COVID-19. Donde solicita al destinatario que haga click en el enlace para que llene una encuesta. De hacer click el usuario será direccionado a un sitio web Phishing con una apariencia exacta a Outlook Web que solicitará las credenciales.

Documentos con macros maliciosos

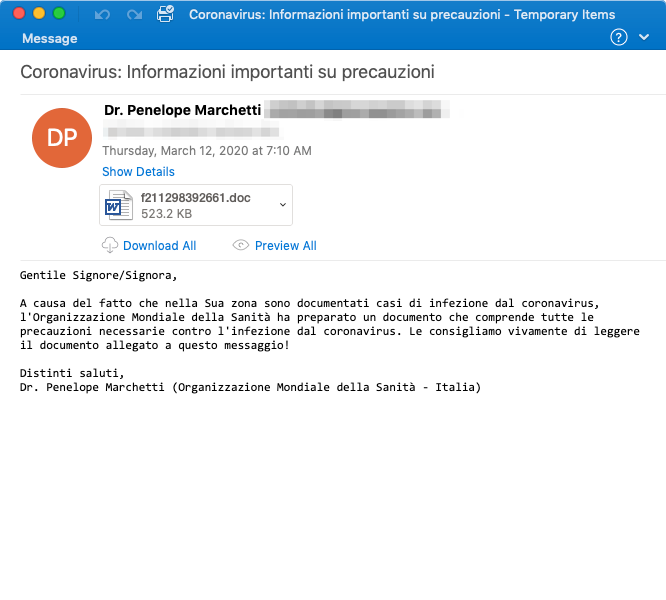

En este mes de marzo se ha visto múltiples instancias de ataques por envío de macros maliciosos en documentos Word o Excel. Estos correos dicen provenir de un profesional médico local y miembro de alguna importante organización médica, junto con un archivo adjunto que contiene actualizaciones de las infecciones en el área cercana. Si el receptor habilita inicia los macros del documento comprimido, el documento inyectará un descargador, en este caso fue Ostap JavaScript, el cual fue utilizado para descargar un troyano bancario.

URL hacia documentos maliciosos con macros

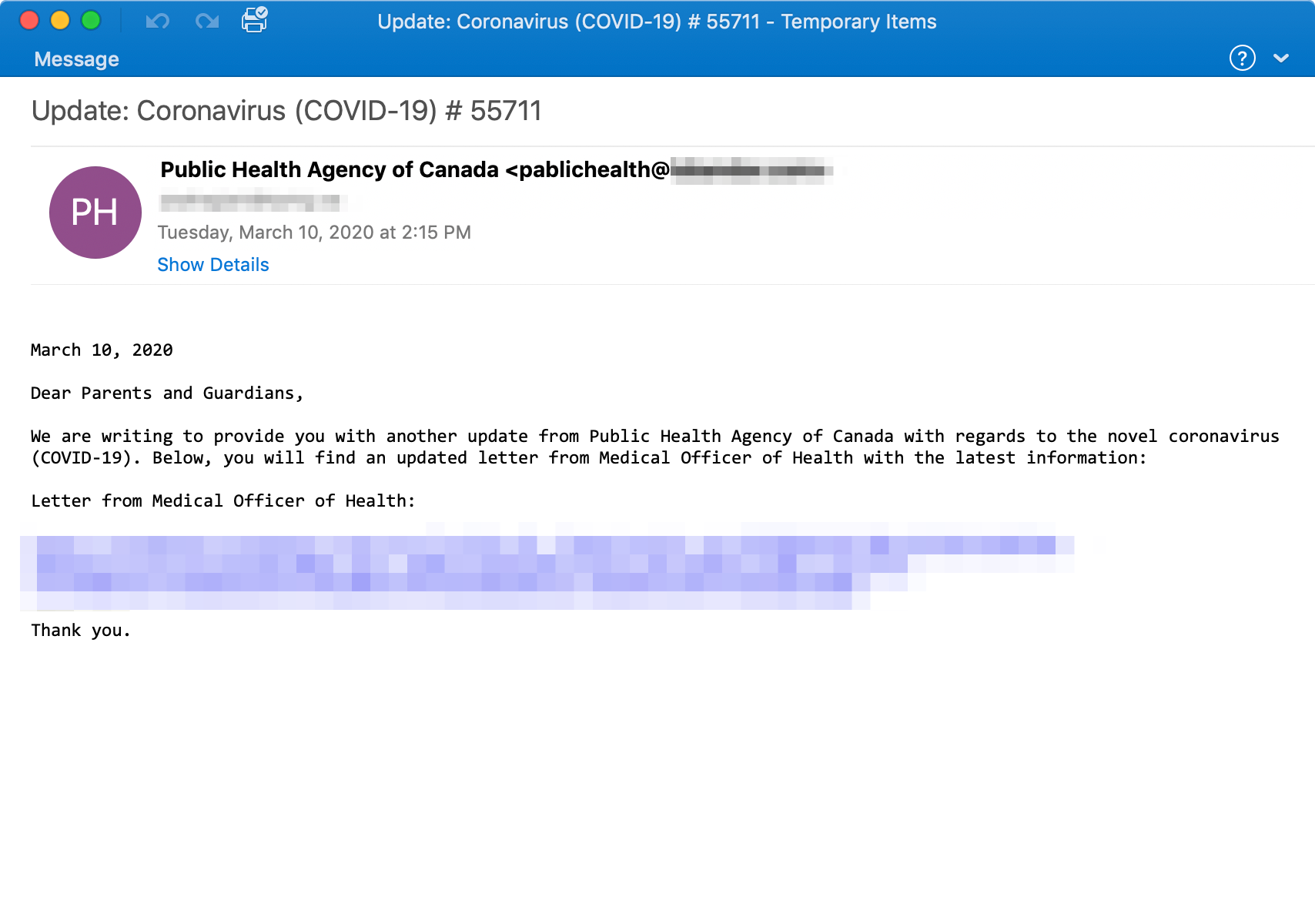

Esta fue un correo dirigido a los padres y representantes, que aclamaba provenir de la agencia pública de la salud de Canadá. Aprovechando de las emociones parentales, dice contener actualizaciones de medidas a tomar para cuidar a lo niños del COVID-19.

El correo electrónico contiene un URL, con un enlace hacia un documento comprimido de Microsoft Word con macros. Si el usuario llega a ejecutar los macros, descargará e instalará un Malware, en este en concreto instaló el Troyano Banquero Ursnif.

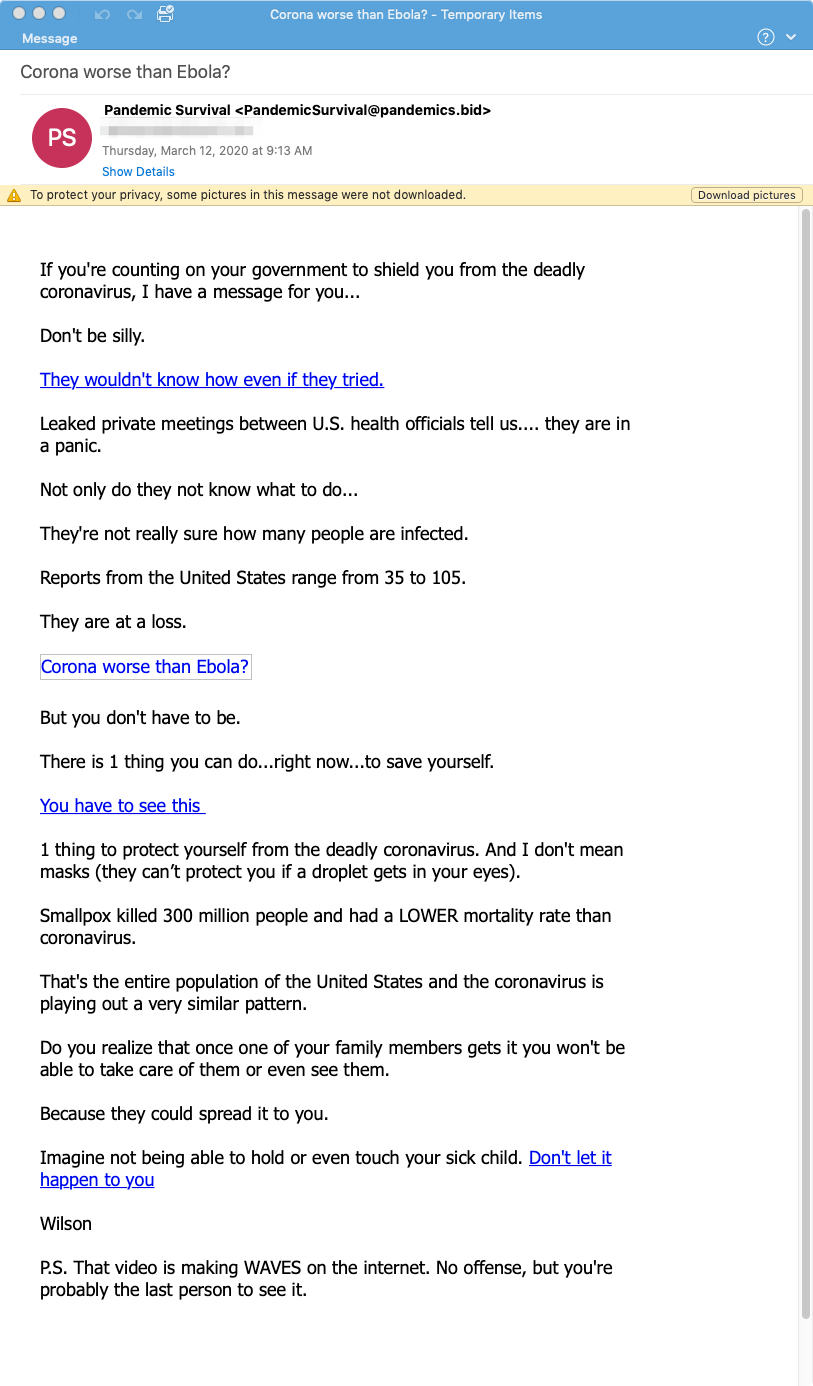

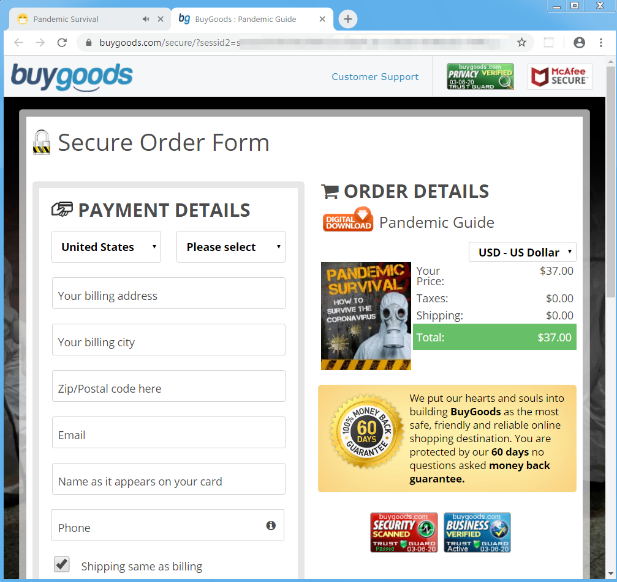

Campañas promocionales de supervivencia (Spam)

Esta campaña en particular se encarga de promocionar la venta un curso de supervivencia en caso de una pandemia, sembrando miedo e incitando al usuario a ver un vídeo de más de 30 minutos de duración, antes de obtener el de compra del curso.

Los investigadores no verificaron que sucede después de realizar el pago y recomendaron a los usuarios no morder el anzuelo.

Cabe destacar que hay campañas de Spam para vender cualquier otro tipo de artículos para afrontar falsamente la epidemia, como (Kits médicos, manuales o medicinas).

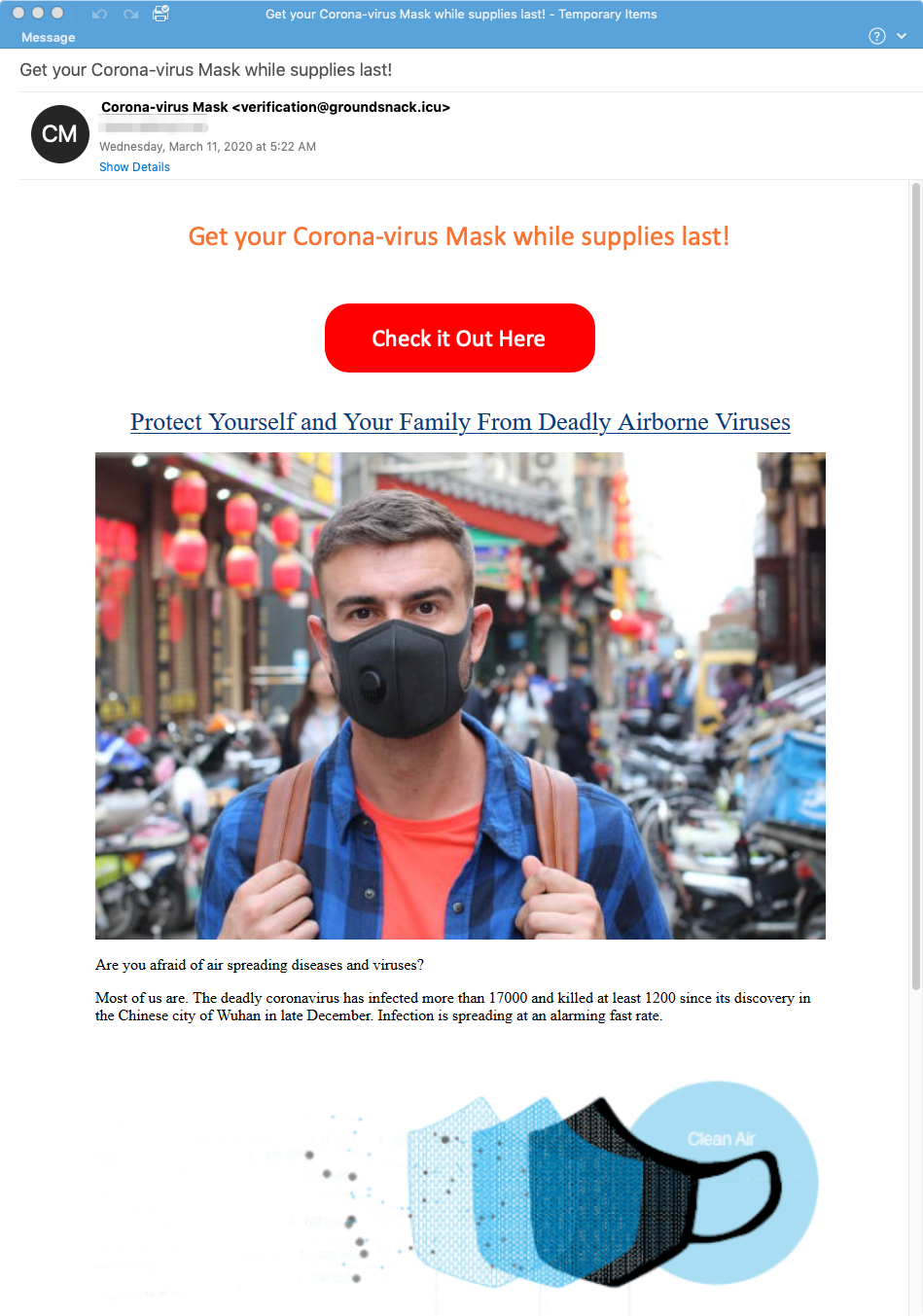

Venta de mascarillas

Se estima que estos ataques seguirán ocurriendo en igual o mayor medida, es por ello que desde Arkavia Networks les dejamos las siguientes recomendaciones:

- Verificar la fuente del correo.

- Comprobar la veracidad del correo electrónico (Llamada telefónica, mensajería instantánea, etc).

- Si el correo contiene un enlace, no importa de donde provenga, verificar siempre el enlace antes de hacer click.

- Si el correo contiene un archivo o documento, no importa de donde provenga, no descargue el archivo a menos que sea necesario. En caso de descargarlo, recuerde examinarlo con algún antivirus actualizado antes de ejecutarlo.

Indicadores de Compromiso (IoCs)

Archivos - SHA256

Documento Word con Macros (Ostap)

4616c3a50e0393ababc925b496f04f3687664e9d1c4b7966485a7a9124047214

Documento .xlam con Macros (GuLoader & AgentTesla)

4f630d3622d1e17c75aac44090b3b5bd47d5b2ae113434cde5708bbb7cffef49

Documento .doc con Macros (Ave Maria)

c9a8dd42a46e2c6849564576f96db6741ad0036726f98d7b43641907f953d3f3

URLs

hxxp[:]//www[.]agt[.]net/~mnpicker/2jgmu9r/h9a6kn.html

hxxp[:]//adsign[.]lk/wp-admin/tkennedy.php?t=[Redacted Base64]

hxxp[:]//davidrothphotography[.]com/zHzrr

hxxps[:]//bitbucket[.]org/example123321/download/downloads/foldingathomeapp.exe

hxxps[:]//toyswithpizzazz[.]com[.]au/service/coronavirus

www[.]pandemicsurvival[.]bid

coronavirusmedicalkit[.]com

groundsnack[.]icu

Fuente:

COMENTARIOS