Microsoft Exchange Server es un software exclusivo para servidores con sistema operativo Windows Servers, donde provee los servicios de correo y calendario.

Microsoft parcheo una vulnerabilidad de tipo ejecución de código remoto RCE durante el “Patch Tuesday” de Febrero del 2020, esta falla de seguridad está presente en el componente del panel de control de Exchange (ECP - Exchange Control Panel), permitiendo a atacantes tomar control sobre los servidores Microsoft Exchange vulnerables, usando credenciales de correo electrónico robadas con anterioridad.

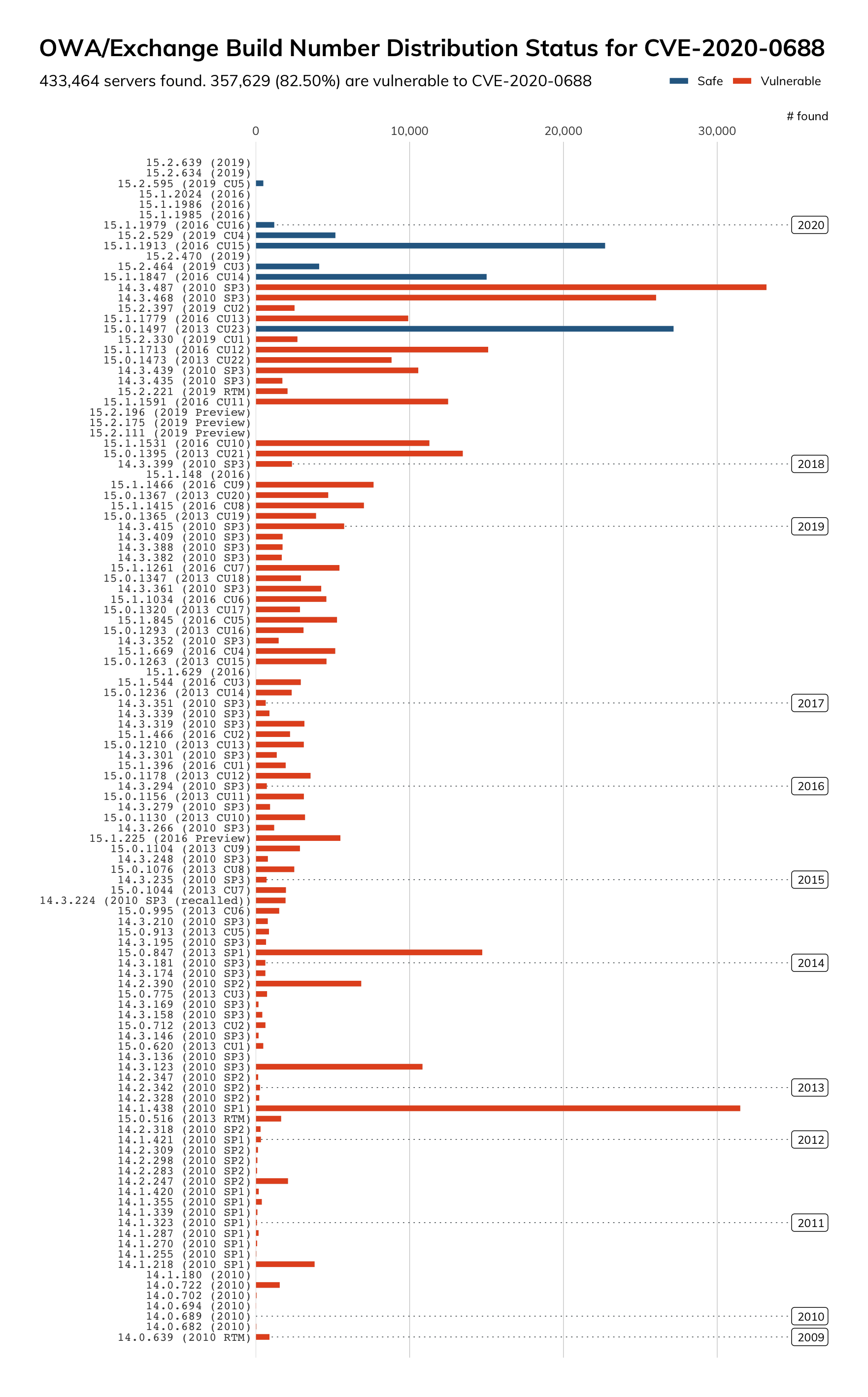

Las recientes investigaciones arrojan que más de 350.000 servidores Microsoft Exchange expuestos a internet aún no han sido parcheados contra la vulnerabilidad CVE-2020-0688. Desde la fecha son varias las pruebas de concepto (proof-of-concept) y metasploit que han surgido para esta vulnerabilidad. Debido a esto, tanto la agencia de seguridad (NSA) y la agencia de ciberseguridad y infraestructura de seguridad (CISA), han recomendado a las organizaciones parchear tan pronto como sea posible.

Los investigadores encontraron que al menos 357.629 (82.5%) de los 433.464 servidores expuestos a Internet aún permanecen sin parchear.

Escaneo de cantidad de servidores expuestos por CVE-2020-0688

En la gráfica anterior se puede apreciar que incluso hay más de 31.000 servidores con Exchange 2010 que no han sido actualizados desde el 2012 y aproximadamente 800 servidores con Exchange 2010 que nunca han sido actualizados. Así como 10.731 servidores con Exchange 2007, que como bien es sabido ya no poseen soporte de actualizaciones.

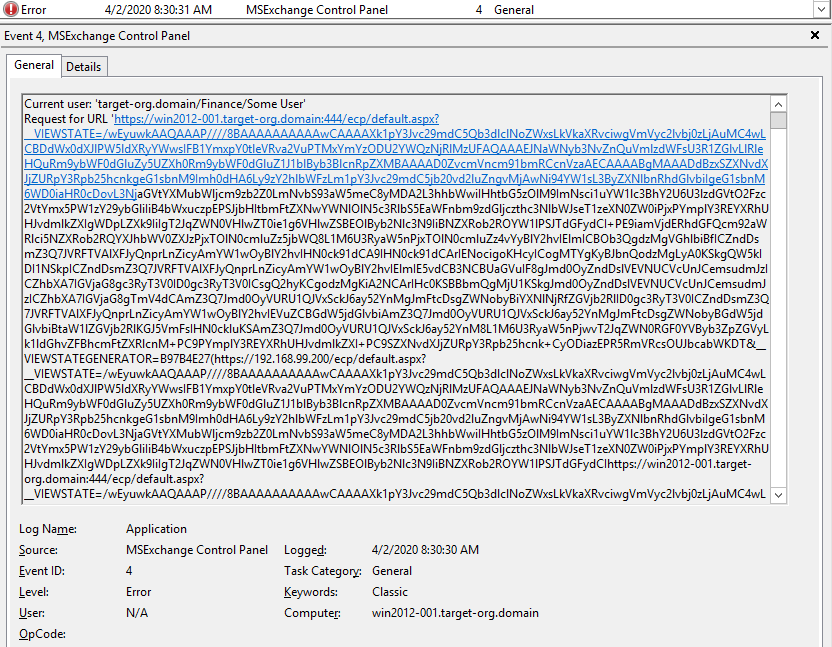

Algo que es recomendable es determinar si alguien a intentado explotar esta vulnerabilidad en el entorno. Debido a que la explotación requiere de una cuenta de un usuario válido de Exchange, cualquier cuenta que hizo algún intento de explotación debe ser tratada como comprometida.

Los expertos destacaron que durante las pruebas del código de explotación, los intentos de explotación se muestran en el registro de eventos en los registros de eventos de la aplicación con origen “MSExchange Control Panel”, “level”, “Error” y identificador del evento “4”. Estas entradas incluyen la cuenta de usuario comprometido como también un largo mensaje de error que incluye el texto “Invalid viewstate”. El cual no es más que la porción de carga útil codificada.

Registro de Error de intento de explotación de CVE-2020-0688

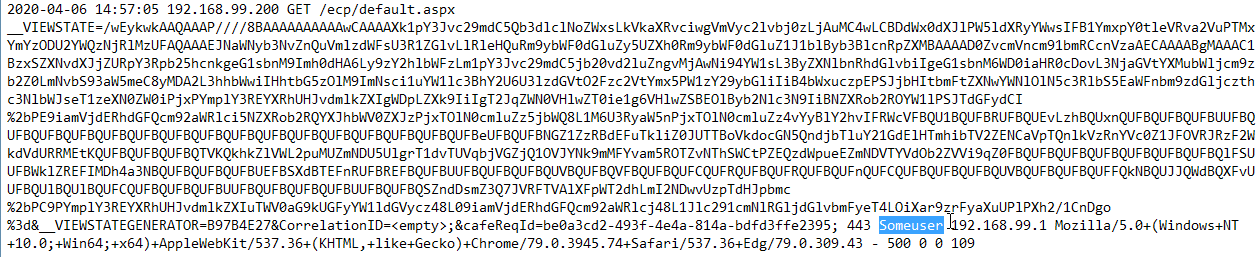

También podrá verlos en sus registros IIS para solicitudes en una ruta en “/ecp” (por defecto /ecp/default.aspx), los cuales contienen las cadenas “_VIEWSTATE” y “_VIEWSTATEGENERATOR”. La larga cadena en medio de esta petición, como en el caso de la ventana de registro de eventos, también es una porción de la carga útil.

Se podrá encontrar el nombre del usuario comprometido al final de la entrada de Registro.

Ubicación del nombre de usuario comprometido por intento de explotación

Fuente:

COMENTARIOS