Microsoft Teams es una plataforma de comunicación y colaboración que combina los servicios y características de chat, video conferencias, almacenamiento de archivos, colaboración de trabajo por medio de Office 365, así como la integración con otras aplicaciones o productos que no son de Microsoft.

Por la actual situación que está viviendo el mundo, muchas organizaciones se han visto obligadas a realizar algunas o todas sus actividades de forma remota, donde una de las más importantes es la comunicación inmediata con sus miembros, clientes y partners. Es por ellos que han recurrido a utilizar tecnologías como Microsoft Teams o Zoom, con el fin de mantenerse conectados y afectar lo menos posible la productividad.

Un Reciente descubrimiento por un grupo de expertos revela que una o varias cuentas de Microsoft Teams pueden ser hackeadas con sólo recibir un mensaje que contenga una imagen GIF maliciosa.

La principal causa de la vulnerabilidad está en la forma en que el software maneja su sistema de control de autenticación, el cual es realizado por medio de Tokens, estos son creados en el momento en que se ejecuta el cliente de Teams. Los Tokens son creados por el servidor de autorización y autenticación de Microsoft, en formato JSON Web Token (JWT). Donde por cada servicio se crea un nuevo Token para obtener acceso a él, como SharePoint, Outlook, entre otros. El reporte de los investigadores se enfocó en dos Tokens, uno llamado “skype token” y son vistos como una cookie llamada “skypetoken_asm” y el token de autorización “auth Token”.

El “skype token” es usado para cargar imágenes en los dominios a través de Teams y el Token de autenticación (Auth Token), es utilizado para autenticar al servidor que acciones manipula el cliente, así como el leer mensajes. Un atacante en posesión de ambos tokens podrá tomar control sobre los datos con los privilegios del usuario.

Los investigadores informan que aunque el token de autorización solo puede ser utilizado en un subdominio perteneciente a “teams.microsoft.com”, descubrieron dos subdominios vulnerables a ser sercuestrados (aadsync-test.teams.microsoft.com y data-dev.teams.microsoft.com). En caso que un atacante pueda forzar a una víctima a redireccionarse a un subdominio secuestrado, el cliente o navegador del usuario enviará el token de autorización al servidor del atacante, una vez en posesión del mismo, podrá utilizarlo para crear un Skype Token.

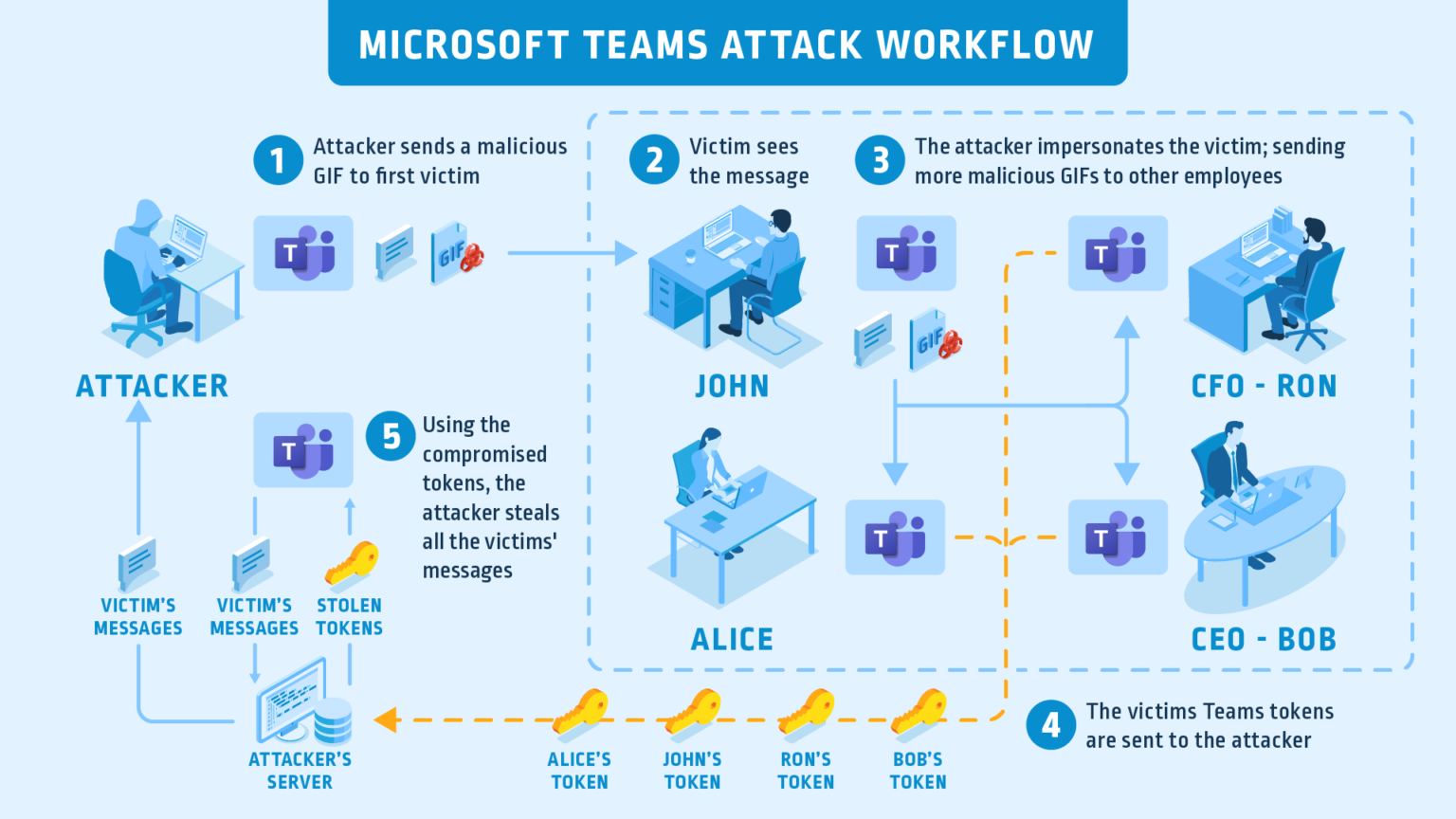

Un ejemplo de un posible escenario de ataque se muestra en la siguiente imagen compartida por los expertos.

Flujo de posible Ataque

Como podemos observar en la imagen anterior, sigue los siguiente pasos:

- Inicia con el envío de una imagen GIF maliciosa

- La primera víctima vé el mensaje.

- El atacante obtiene sus Tokens y toma control de la cuenta.

- Con la cuenta recién obtenida el atacante crea un grupo.

- Envía mas imagenes GIF maliciosas a los otros empleados.

- Los empleados ven el mensaje y obtiene los tokens.

Su comportamiento puede ser utilizado como un malware de tipo gusano (worm), algo que sería demasiado peligroso por la gran cantidad de información que es compartida por Microsoft Teams.

Fuente:

COMENTARIOS