StrandHogg es una vulnerabilidad descubierta y observada aproximadamente desde 2017 por un grupo de investigadores, vista en varios troyanos bancarios, así como en aplicaciones (APPs) maliciosas. StrandHogg permite a dichas APPs maliciosas, camuflarse como aplicaciones legítimas para robar datos o información delicada.

Recientemente el mismo grupo de investigadores ha revelado una vulnerabilidad crítica la cual nombraron StrandHogg 2.0, por la similitud en el secuestro de aplicaciones de su antecesor, aunque posee mejoras que lo hacen mas peligroso. Lo expertos destacaron que por suerte, no hay indicios que actualmente esté siendo explotada.

La primera versión de StrandHoog (1.0), utiliza un atributo llamado “taskAffinity” para secuestrar tareas. Un atacante para poder tomar ventaja de “taskAffinity” debe de haber compilado las aplicaciones maliciosas en “AndroidManifest.xml” en texto plano, una medida tomada por Google a través de “Google Play Protect” para detectar apps maliciosas que utilicen la vulnerabilidad StrandHoog (1.0).

StrandHoog 2.0, usa un método diferente para secuestrar tareas y además no deja marcas. Al ofuscar y reflejar las tareas, con el fin de dificultar el análisis estático de la aplicación maliciosa. Algo que también dificulta su detección por parte de los escáner de los anti-virus.

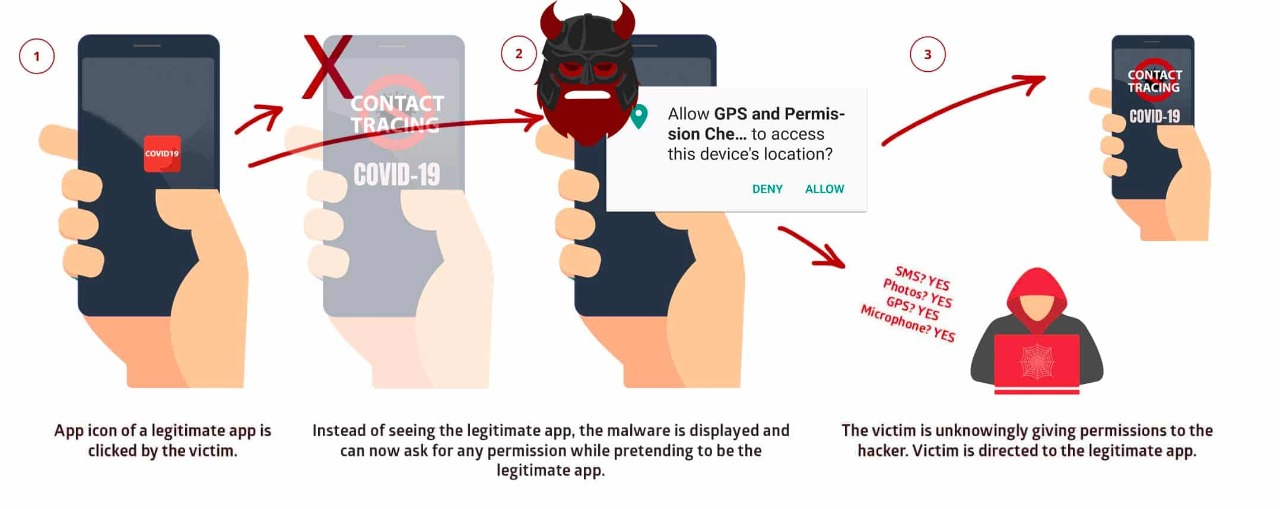

Desde el punto de vista de la víctima, cuando su dispositivo es comprometido por StandHoog 2.0, la aplicación maliciosa que explote la vulnerabilidad, tomará la apariencia de una aplicación legítima en su dispositivo, cuando el usuario inicié la aplicación, solicitará permisos o credenciales que serán secuestrados o enviados respectivamente, al actor malicioso.

Explotación de StandHogg por medio de una APP maliciosa camuflada

La vulnerabilidad StandHogg 2.0 afecta a todos los dispositivos por debajo de Android 10, se recomienda a los usuarios de Android 9, 8.1 y 8 actualizar lo mas pronto posible. StandHood 2.0 es seguida por [CVE-2020-0096] y su parche fue lanzado en las actualizaciones de seguridad de Android a principios del mes de Mayo.

Fuente:

COMENTARIOS