Salt también llamado Saltstack, es un Framework basado en Python de código abierto, para la automatización de tecnologías de la información mediante eventos, ejecución remota de tareas y gestión de configuración, es usualmente utilizado en servidores en datacenters y entornos en la nube.

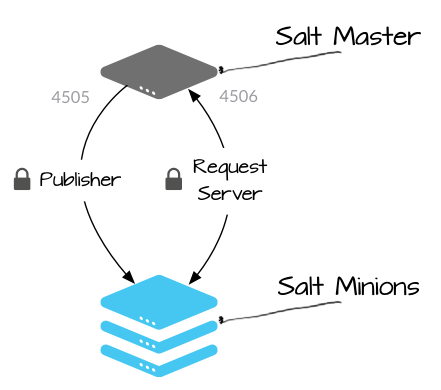

La composición de SaltStack consiste en un servidor maestro (Master) que monitorea la ejecución de un agente de una interfaz de programación de aplicaciones (API) y publica mensajes de actualización con instrucciones/comandos para los servidores esbirros (Minions), que envían reportes de su estado al servidor maestro. Donde la comunicación entre el servidor maestro y los esbirros está cifrada para asegurarla.

Comunicación de Salt

Son dos vulnerabilidades que fueron descubiertas por un grupo de investigadores, donde la falla (CVE-2020-11651) es un error de omisión de la autenticación y la otra (CVE-2020-11652) es por un error transversal del directorio, destacando que puede ser explotada por un atacante remoto sin autenticación.

De acuerdo a la investigación, las vulnerabilidades permiten a los atacantes conectarse al puerto (4506) de peticiones para saltar todos los controles de autenticación y autorización, con el fin de enviar mensajes de control arbitrario, leer y escribir archivos en cualquier parte del sistema de archivos del servidor maestro, como también robar la clave secreta utilizada para autenticarse en el maestro como root. Logrando la ejecución remota con privilegios de raíz (root) en el servidor maestro, como en todos los servidores esbirros que se conectan a él.

De acuerdo a la investigación, las vulnerabilidades permiten a los atacantes conectarse al puerto (4506) de peticiones para saltar todos los controles de autenticación y autorización, con el fin de enviar mensajes de control arbitrario, leer y escribir archivos en cualquier parte del sistema de archivos del servidor maestro, como también robar la clave secreta utilizada para autenticarse en el maestro como root. Logrando la ejecución remota con privilegios de raíz (root) en el servidor maestro, como en todos los servidores esbirros que se conectan a él.

Los expertos no dieron muchos detalles sobre las vulnerabilidades, ni decidieron publicar una prueba de concepto (PoC), por motivo que existen más de 6.000 servidores maestros de Salt expuestos a Internet. También advirtieron que es posible que estos problemas serían detectados en poco tiempo por los ciberdelincuentes en menos de 24 hora, demostrando que estaban en lo cierto, porque a los pocos días, un investigador reportó que su “honeypots” (Servidor anzuelo) había sido objetivo del ataque.

Aún falta la peor parte de la historia, la cual es que durante el fin de semana, los atacantes lograron explotar las fallas, obteniendo el acceso a las infraestructuras de LineageOS project (Sistema operativo alternativo Android), la plataforma de Ghost blogging (Simplificador de publicaciones de blogs) y una de las plataformas operada por DigiCert para los registros de certificado de transparencia (CT2). En los tres casos, tenían como objetivo instalar mineros de criptomonedas.

Las vulnerabilidades afectan a todas las versiones inferiores a 2019.2.4 y 3000.2, que fueron lanzadas hace pocas semanas. Se recomienda a los usuarios de SaltStack, la actualización inmediata. Podrán encontrar el parche de seguridad para las versiones afectadas en su página de soporte oficial.

Fuente:

COMENTARIOS