Google Analytics es una herramienta desarrollada por Google, suele ser utilizada en sitios web comerciales (e-commerce) o de marketing digital al agrupar el tráfico de información que llega a los sitios web según su audiencia, así como las operaciones comerciales, las conversiones y las interacciones de los usuarios que son realizadas en el sitio web.

Recientemente varios grupos de investigadores independientes han reportado sobre un nuevo método utilizado por los ciberdelincuentes, el cual es realizado al inyectar código para el robo de dato en sitios web comprometidos, junto con el código de seguimiento que es generado por Google Analytics por su propia cuenta, permitiendo filtrar la información de pago ingresado por los usuarios, incluso en las condiciones donde las políticas de seguridad de contenido están reforzando al máximo la seguridad del sitio web.

Uno de los grupos de expertos independientes afirmaron que encontraron cerca de dos docenas de sitios web infectados, especializados en la venta digital de equipamiento, cosméticos, producción de alimentos y piezas de repuestos, en Europa, Norteamérica y Suramérica.

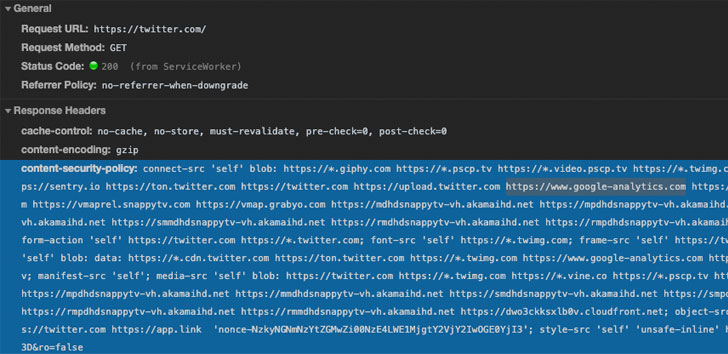

El ataque depende principalmente de los sitios e-commerce que utilizan el servicio de análisis web de Google para rastrear a los visitantes, agregado los dominios asociados en su lista de permitidos (Whitelist) en su política de seguridad de contenido (CSP - content security policy). Donde CSP es un agregado de seguridad que ayuda a detectar y mitigar amenazas, como vulnerabilidades de Cross-site scripting y otras formas de ataques derivadas por inyección de código. En otras palabras, la función de seguridad CSP permite a los desarrolladores o administradores del sitio (webmasters) definir un conjunto de dominios con los que debe permitir su interacción con una o varias URLs específicas, con el fin de evitar la ejecución de código no confiable.

Ejemplo de CSP

Los ciberdelincuentes para aprovecharse de esta característica para recolectar datos, lo único que necesitan es un pequeño fragmento de código JavaScript que transmita los detalles recopilados, como las credenciales y la información de pago, por medio de un evento y otros parámetros que Google Analytics utiliza para identificar las diferentes acciones realizadas en un sitio web. Los expertos destacan que para reconocer y detener una solicitud maliciosa requiere soluciones de visibilidad avanzadas que puedan detectar el acceso y la filtración de los datos confidenciales.

Otra característica agregada por los ciberdelincuentes para esconder las funciones maliciosas, es que el código determina si el modo desarrollador está habilitado en el navegador del visitante, con el fin de evitar las detecciones de solicitudes red o los errores de seguridad y ejecutar dichas funciones solo cuando este esté deshabilitado.

Aunque actualmente los antivirus no detectan esta amenaza y ayude el habilitar el modo desarrollador en el navegador, es muy posible que las herramientas de detecciones recibirán una actualización, para que empiecen a tomar en cuenta las CSP de los sitios web a los que los usuarios naveguen, por ello, mientras los usuario esperan dicha actualización de sus antivirus, Arkavia Netwokrs desea dejarles algunas recomendaciones para realizar compras por Internet:

- Realizar su compra con tarjetas de digitales que proporcionen caracteristicas de seguridad.

- Habilite que sus transacciones siempre soliciten algun metodo de autenticación, ya sea por dos pasos (2FA) o mucho mejor por autentificación multifactor (MFA).

- Si la pagina web de compras online posee una aplicación oficial, utilice la APP para realizar las compras.

Fuente:

COMENTARIOS