SMB es un protocolo de red para compartir recursos, como archivos, impresoras, así como también, es una base para las comunicaciones entre procesos a través de una red, por este motivo, tanto los ciberdelincuentes, como los expertos en ciberseguridad, están activamente buscando vulnerabilidades en dicho protocolo de comunicación.

Un grupo de investigadores ha descubierto una nueva vulnerabilidad que afecta al protocolo “Server Message Block (SMB)”, la cual puede permitir a los actores maliciosos filtrar de forma remota la memoria Kernel, y al ser combinada con otro error gusaniable revelado con anterioridad, puede escalar a una vulnerabilidad de ejecución de código remoto (RCE).

La vulnerabilidad (CVE-2020-1206) fue nombrada por los expertos como “SMBleed”, la cual reside en la función de descompresión de SMB, curiosamente, es la misma función en donde residen otros errores, como SMBGhost o EthernalDarkness (CVE-2020-0796), vistas por primera vez hace tres meses.

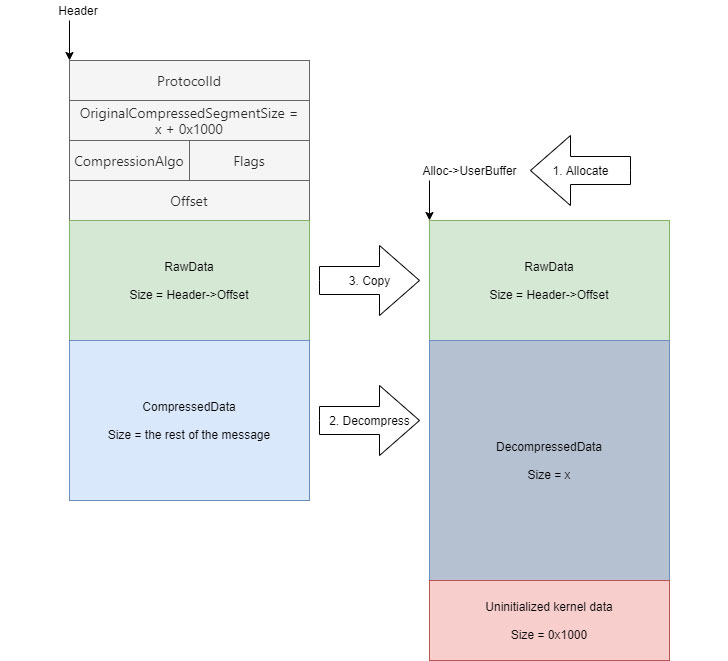

De acuerdo a los investigadores, la falla se debe a la forma en que la función de descompresión (“Srv2DecompressData”) maneja las solicitudes de mensajes especialmente diseñados, enviados a un servidor SMBv3, permitiendo a un atacante leer la memoria del kernel no inicializada y realizar modificaciones en la función. Esto, por motivo a que la estructura de los mensajes tienen campos que son explotables, como la cantidad de bytes para escribir y marcadores, seguidos por un búfer de longitud variable, puesto que al crear un mensaje malicioso con un encabezado permitido, pero con datos no inicializados en el búfer de longitud variable cumple lo necesario para filtrar la memoria del Kernel.

Explotación de la vulnerabilidad por la estructura de los mensajes

Para la explotación de un cliente SMB, solamente requiere que un atacante no autenticado tenga configurado un servidor SMBv3 malicioso y convencer a un usuario para que se conecte a él.

Los expertos también destacan que SMBleed puede ser encadenado con otras vulnerabilidades en los sistemas Windows que estén sin parchear, escalando de una filtración remota de la memoria Kernel a una ejecución de código remoto, donde las vulnerabilidades posibles pueden ser por ejemplo, SMBGhost o EternalDarkness.

Esta nueva vulnerabilidad afecta a las versiones de los sistemas Windows 10, 1903 y 1909. Por suerte Microsoft a lanzado durante el Patch Tuesday de este mes de Junio 2020, los parches de seguridad para su mitigación, se recomienda encarecidamente su actualización. Y para los sistemas que no pueden aplicar el parche de seguridad, se recomienda bloquear el puerto 445 o aplicar políticas de seguridad.

COMENTARIOS