La empresa global dedicada al ámbito de fabricación y venta de equipos de telecomunicaciones Cisco Systems, ha alertado que durante el fin de semana los actores maliciosos intentaron explotar una vulnerabilidad de denegación de servicio (DoS) por agotamiento de la memoria en el software IOS XR que corre en los routers carrier-grade de Cisco.

Cabe destacar que el sistema operativo para redes Cisco IOS XR es utilizado en múltiples plataformas de routers, incluidas las series de routers NCS 540 / 560, NCS 5500, 8000 y ASR 9000. Aunque la empresa de tecnología en telecomunicaciones no ha publicado actualizaciones de software para abordar esta falla de seguridad que está siendo explotada, durante el fin de semana CISCO proporcionó instrucciones para mitigarla en un aviso de seguridad este pasado fin de semana, junto con la advertencia.

La vulnerabilidad (CVE-2020-3566) se encuentra en la característica del protocolo de enrutamiento de multidifusión por vector distancia (DVMRP) del software IOS XR, la cual puede permitir a un atacante remoto no autenticado agotar la memoria del dispositivo objetivo. Según la descripción oficial de Cisco, la vulnerabilidad se debe a una administración de encolamiento de paquetes para el protocolo de administración de grupos de Internet (IGMP), un atacante puede explotar esta vulnerabilidad al enviar un tráfico IGMP especialmente diseñado a un dispositivo afectado. Su explotación exitosa permite a un atacante causar un agotamiento de memoria, resultando en la inestabilidad de los otros procesos. Los cuales pueden ser o incluir, protocolos de enrutamiento interiores y exteriores.

Según Cisco, la falla seguida como (CVE-2020-3566) afecta a cualquier dispositivo CISCO que tenga el sistema operativo Cisco IOS XR, si una de sus interfaces están configuradas bajo enrutamiento multicast. Se puede determinar si el enrutamiento multicast está habilitado en un dispositivo, por medio del comando “show igmp interface”. Cabe destacar que los routers con IOS XR donde el enrutamiento multicast no esté habilitado, el dispositivo no se verá afectado por la vulnerabilidad.

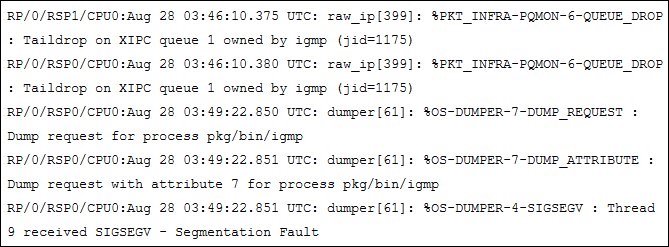

En los dispositivos donde esta vulnerabilidad fue usada para agotar la memoria, los administradores podrán observar los mensajes de registro de sistema similares a la captura de pantalla siguiente:

Captura de pantalla de registro

Actualmente no hay actualización de seguridad que aborde esta vulnerabilidad, Cisco solo anunció que una vez esté disponible actualizarán su aviso publicado.

Como mitigación temporal los administradores pueden implementar un límite de velocidad para reducir las tasas de tráfico IGMP y aumentar el tiempo necesario para aprovechar la vulnerabilidad CVE-2020-3566, tiempo que se puede utilizar para la recuperación. Otra posibilidad es implementar una entrada de control de acceso (ACE) en una lista de control de acceso (ACL) de la interfaz existente. Como mitigación total, Cisco recomienda deshabilitar el enrutamiento IGMP en interfaces donde no es necesario el procesamiento de tráfico IGMP, esto se puede realizar por medio del comando “router igmp”, seleccionando la interfaz usando el comando “interface”, y finalmente desactivar el enrutamiento IGMP usando el comando “router disable”.

Fuente:

COMENTARIOS