La marca dedicada al desarrollo de productos basado en GPS Garmin, utilizada en su mayoría para transito terrestre, sin limitarse solo a ello, desarrollando dispositivos de navegación GPS para deportistas como ciclistas, corredores o excursionistas, así como también diseña y fabrica dispositivos para ambientes navales y aéreos.

El 23 de Julio del 2020, la reconocida marca de GPS sufrió una ataque de Ransomware, el cual dejó sin acceso a sus servicios a todos sus clientes alrededor del mundo, además de su sistema de producción. Tomó cuatro días de mantenimiento forzoso para que pudieran reactivar completamente sus servicios. Durante los primeros días no se sabía con claridad qué tipo de ataque habían sufrido, debido a que la compañía en ningún momento publicó algún mensaje claro, aunque solo se rumoreaba de “Ransomware” por las redes sociales, por parte de los empleados de Garmin.

Los investigadores pudieron confirmar que Garmin sufrió de un ciberataque por los operadores del Ransomware “WastedLocker”, después que los empleados compartieron mediante fotos como se veían las estaciones de trabajo cifradas, las cuales contenían la mayor parte de sus archivos con nombres cambiados y cifrados, que decían “GARMINWASTED”. También se logró saber por los mismos empleados la cantidad de dinero solicitado para recuperar los datos secuestrados, exigiendo un total de 10 millones de dólares. Cabe destacar que el ataque causó un total de 110 millones de dólares en pérdidas.

Wastedlocker es un Ransomware dirigido a empresas, el cual actualmente no posee vulnerabilidades conocidas en su algoritmo de cifrado, siendo esto un motivo de sospecha para los investigadores sobre si el pago fue realizado o no, debido a que no puede hacerse de otra forma sino con la clave para descifrar.

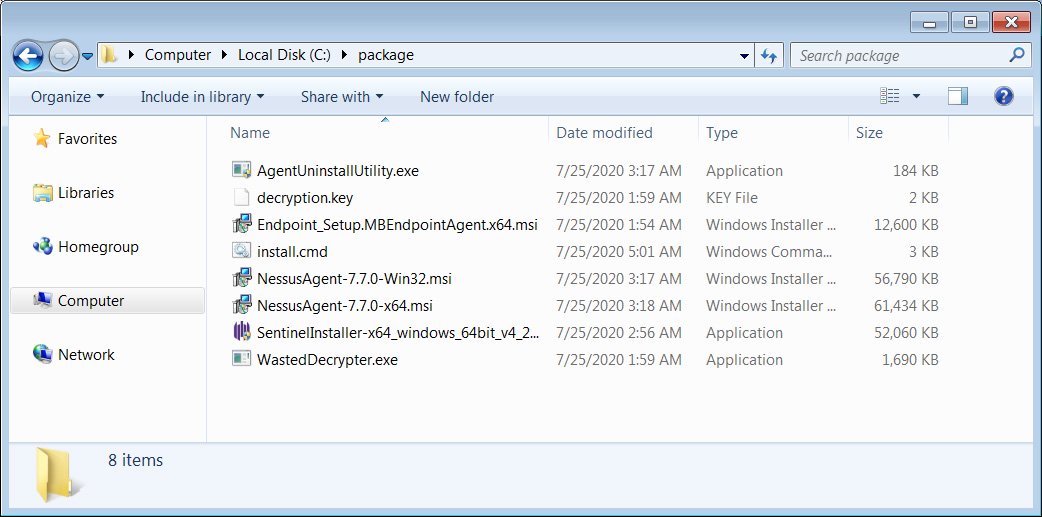

Uno de los factores determinantes para confirmar el pago del rescate, fue debido a que los expertos obtuvieron una filtración de un archivo comprimido, el cual fue creado por el departamento de tecnología de la información (IT) de Garmin para descifrar una estación de trabajo, junto con varios software de seguridad. Al extraer el archivo comprimido, a primera vista lo más destable para ellos fueron dos archivos, el primero llamado “decryption.key” y “WastedDecrypter.exe”, junto con varios software de seguridad y un Script para ejecutarlos todos.

Paquete de restauración de Garmin

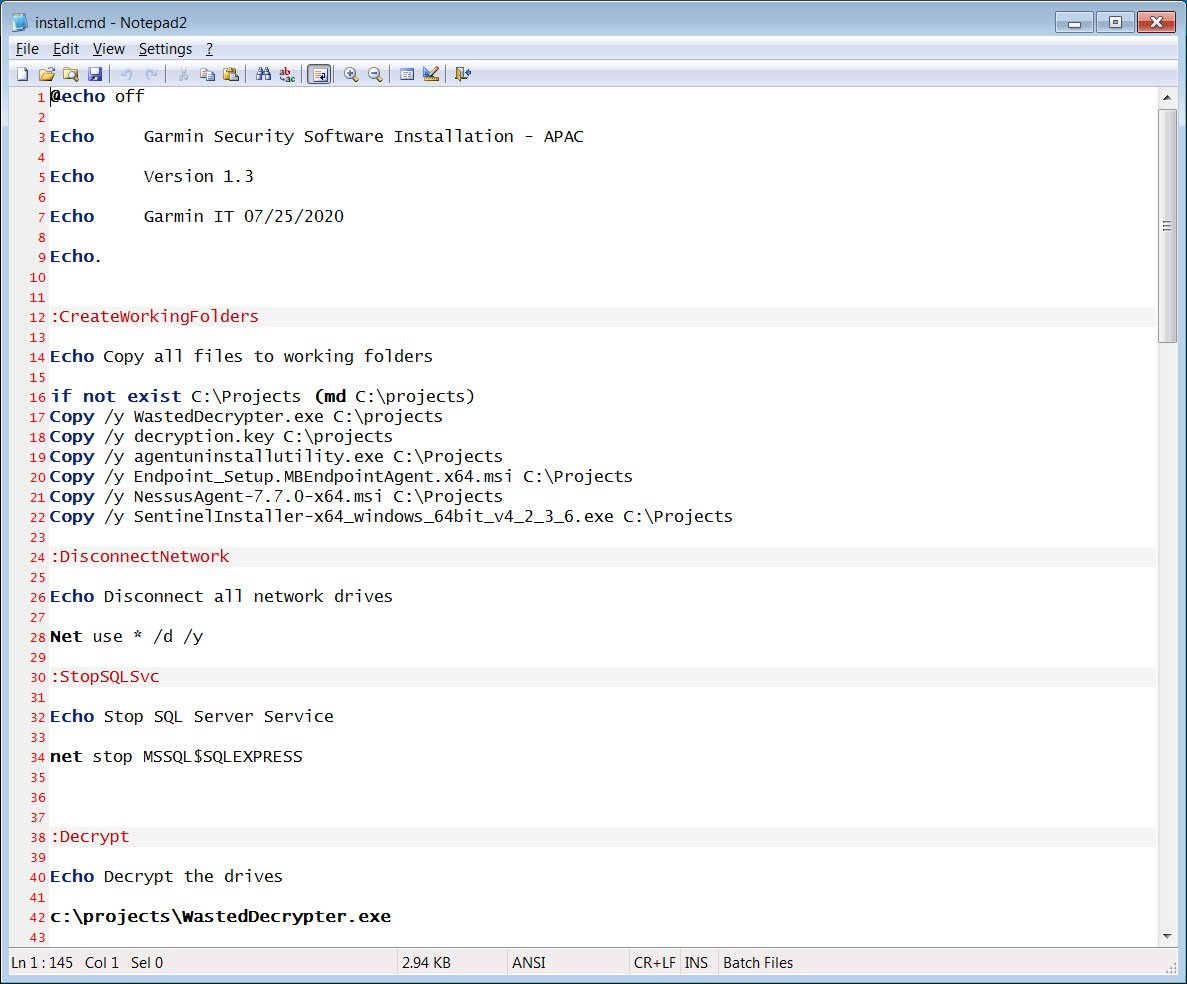

En el Script se destaca la marca del tiempo, con una fecha de 25 de Julio del 2020, lo que significa que el Ransomware fue pagado el 24 o el mismo 25 de Julio, después del ataque.

Script de Garmin para restaurar una estación de trabajo

Una mala práctica observada por los expertos, resulta que por lo general cuando se sufre de un Ransomware el paso siguiente a la recuperación, es instalar una imagen limpia, esta última necesaria debido a que no se sabe qué cambios realizaron los atacantes. Algo que los expertos no observaron dicha práctica en el Script.

La última prueba que en definitiva confirmó el pago por parte de Garmin a los actores detrás del ataque, fue al realizar una prueba, cifrando una máquina virtual utilizando el Ransomware Wastedlocker y descifrar todos sus datos utilizando los archivos “decryption.key” y “WastedDecrypter.exe” contenidos en el archivo comprimido filtrado de Garmin

Fuente:

COMENTARIOS