Recientemente una experta en ciberseguridad publicó un reporte de un error crítico que afectaba a Gmail y G Suite, el cual habría permitido a los actores maliciosos enviar correos electrónicos maliciosos falsificados, haciéndose pasar por un cliente empresarial o como un usuario de Google.

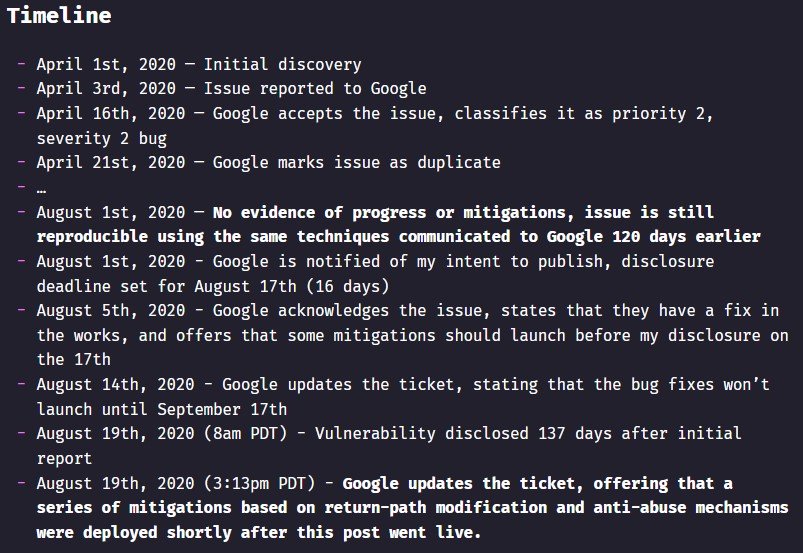

Según la investigadora en ciberseguridad que realizó el hallazgo, el problema es debido a la falta de verificación de la configuración de las rutas de correo, comentando, que tanto la política estricta de DMARC y como la SPF de Gmail, así como de cualquier cliente de G Suite, se podían alterar mediante la utilización de reglas de enrutamiento de G Suite para transmitir y otorgar autenticidad a los mensajes fraudulentos. Cabe destacar que el error fue reportado a Google por la experta a principios de Abril 2020.

Tanto el Framework de políticas del remitente (SPF - Sender Policy Framework), como la autenticación de mensaje basada en dominio, informes y conformidad (DMARC - Domain-based Message Authentication, Reporting and Conformance), son autenticadores de correos electrónicos utilizados para prevenir la falsificación de mensajes, en resumen, el SPF se encarga de verificar del remitente si la dirección IP coincide con el dominio al que dice pertenecer (@ejemplo.com) y el DMARC verifica si coincide el dominio del gestor (@gmail.com) con el dominio con el del remitente (@ejemplo.com), si alguno de estos valores son incorrectos, el correo puede ser descartado o enviado a la carpeta de no deseados, esto va a depender de la configuración establecidas por el administrador de correo.

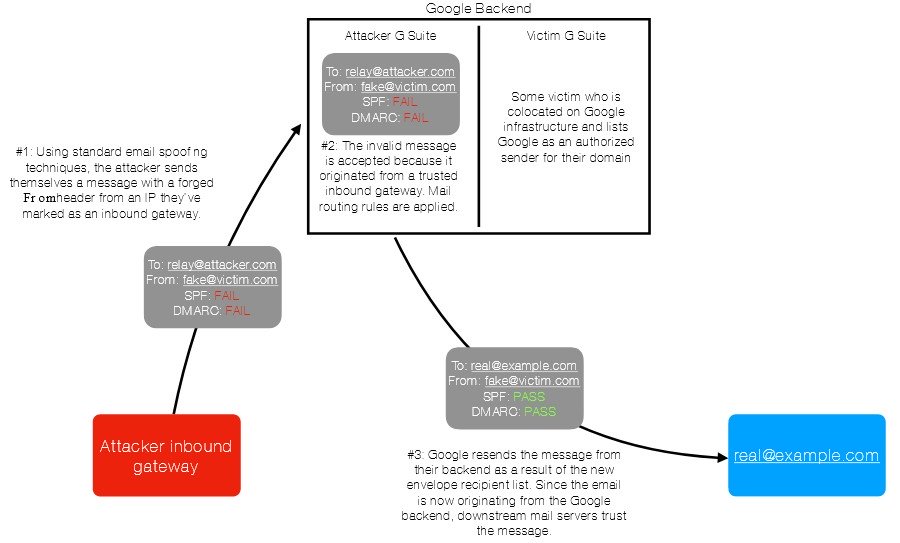

Para explotar esta falla que permitía enviar correos falsificados que pudieran pasar las autenticaciones SPF y DMARC, un atacante tenía que abusar de un problema de recipiente roto en las reglas de validación del correo de Google y usar una puerta de enlace de correo electrónico entrante, de esta forma, enviaba el mensaje desde el backend de Google, causando que los servidores de correo que recibían el correo electrónico confiaran en él automáticamente.

La investigadora destacó en el reporte que esto era ventajoso para un atacante, si la víctima que pretendía suplantar también usa Gmail o G Suite, debido a que el mensaje enviado por el backend de Google validará como “pass” al SPF, como al DMARC, debido a que por defecto es su propio dominio y está configurado para permitir todo el tráfico proveniente desde el backend de Google. Además, ese mensaje falsificado cuando se origina en el backend de Google, es muy posible que tenga una puntuación de spam baja, causando que se filtre con menos frecuencia.

COMENTARIOS