Microsoft abordó la vulnerabilidad CVE-2020-0688 durante el patch tuesday de Febrero 2020, donde dicha falla afecta al componente de panel de control de Exchange cuando está habilitado y la configuración por defecto, permitiendo a un atacante tomar control del servidor Exchange de forma remota utilizando cualquier credencial de correo electrónico válida. Pese a que el gigante corporativo en tecnología Microsoft advirtió que la vulnerabilidad es un objetivo atractivo para los atacantes, una gran cantidad de servidores Exchange aún no han sido parcheados.

No pasó mucho tiempo para que aparecieran varias pruebas de concepto (PoC) en GitHub que explotan la vulnerabilidad. Incluso a inicios del mes de Marzo 2020 un grupo de investigadores en Ciberseguridad agregaron un Módulo para framework de penetration testing de Metasploit.

Advertencias no han faltado, incluso las organizaciones CISA (Cybersecurity and Infrastructure Security Agency) y el NSA (National Security Agency) de Estados Unidos publicaron comunicados en los que urgían a las organizaciones a parchear sus servidores contra la vulnerabilidad CVE-2020-0688 tan pronto como sea posible, debido a que múltiples grupos APT estaban activamente explotando la vulnerabilidad.

Un grupo de expertos en ciberseguridad han estado haciendo seguimiento a la cantidad de servidores Exchange que aún están expuestos a la vulnerabilidad, donde solo a principios del mes de Abril 2020 encontraron que aproximadamente el 80% de los servidores escaneados, aún estaban expuestos (aproximadamente 350.000 servidores de un total aproximado de 433.00 escaneados).

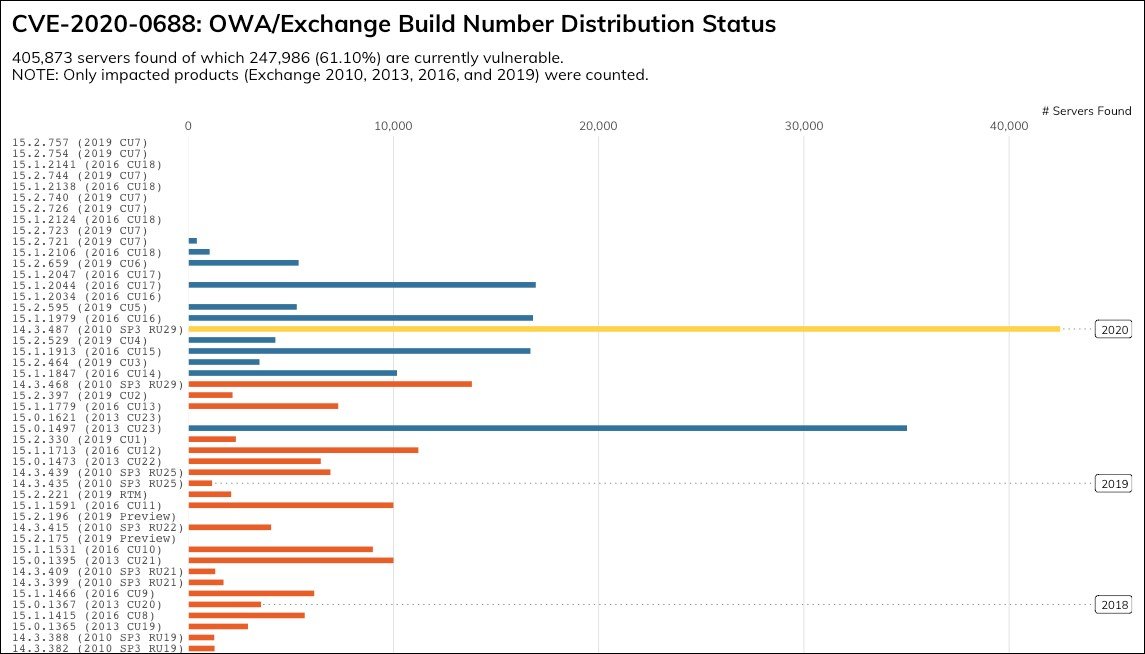

Los investigadores han estado escaneando la internet desde entonces, con el fin de descubrir de forma más precisa todos los servidores Exchange expuestos a Internet y afectados por la vulnerabilidad. Encontrando que de 405.873 servidores escaneados, 247.986 (61,10%) aún están sin parchear y expuesto a un ataque que tengo como objetivo explotar la falla CVE-2020-0688. Donde aproximadamente 138.000 son servidores Exchange 2016 y 25.000 son servidores Exchange 2019 que aún no han parcheado para mitigar la falla, aunque hay unos 54.000 servidores Exchange 2010 que no han sido parchados en seis años, debido a que Microsoft no les proporciona soporte por haber pasado su vida útil (end-life).

Escaneo - Gráfica de servidores Exchange expuestos a CVE-2020-0688

En caso que los administradores sospechan o saben que aún no han parcheado la falla, es de estricta necesidad que realicen las gestiones para implementar la actualización, así como también, por motivo de estar bastante tiempo expuestos, verificar por cualquier signo de haber sido comprometido. Para verificar si hay cuentas comprometidas, debe comprobar los registros de eventos de Windows e IIS en busca de Payloads codificadas, incluido el txt “Invalid viewstate”, como las cadenas “_VIEWSTATE” y “_VIEWSTATEGENERATOR” para peticiones hacia la ruta “/ecp” (generalmente “/ecp/default.aspx”).

Fuente:

Over 247K Exchange servers unpatched for actively exploited flaw

COMENTARIOS